Zapora stała się obecnie jednym z podstawowych narzędzi bezpieczeństwa na każdym komputerze, zarówno w domu, jak iw firmie. Jego konfiguracja często nie jest prosta A dla mniej doświadczonych użytkowników może to przyprawiać o ból głowy. Aby pomóc w tej pracy, istnieją narzędzia, takie jak UWF (Uncomplicated Firewall), które próbuje uprościć zarządzanie regułami zapory zespołu.

UWF to front-end iptables, który jest szczególnie dobrze dostosowany do serwerów i w rzeczywistości jest domyślne narzędzie konfiguracyjne w systemie Ubuntu Linux. Jego rozwój odbywał się z myślą o stworzeniu prostej i łatwej w obsłudze aplikacji i tak się stało. Tworzenie reguł dla adresów IPv4 i IPv6 nigdy nie było prostsze. W samouczku, który pokażemy poniżej, nauczymy Cię korzystać z podstawowych instrukcji UWF, aby skonfigurować typowe reguły, których możesz potrzebować w zaporze.

Podstawowe zadania, które możemy wykonać w zaporze systemu, są bardzo zróżnicowane i obejmują od zablokowania określonego adresu IP lub portu po zezwolenie na ruch tylko z określonej podsieci. Przejrzymy teraz te najbardziej istotne, używając niezbędnych poleceń do wywołania UWF, tak, zawsze z terminala systemowego:

Zablokuj określony adres IP za pomocą UWF

Podstawowa składnia, którą musimy wprowadzić, jest następująca:

sudo ufw deny from {dirección-ip} to any

Aby zablokować lub uniemożliwić przejście wszystkich pakietów o określonym adresie IP, wprowadzimy:

sudo ufw deny from {dirección-ip} to any

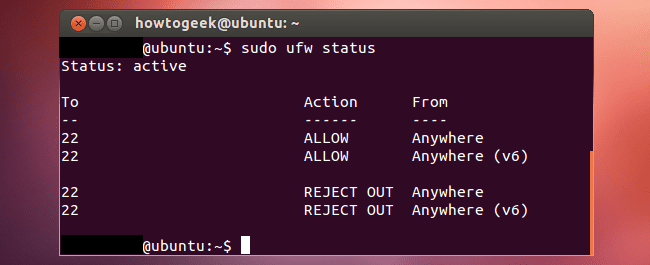

Pokaż stan zapory i jej reguły

Nowe zasady, które właśnie wprowadziliśmy, możemy zweryfikować następującym zdaniem:

$ sudo ufw status numbered

Lub za pomocą następującego polecenia:

$ sudo ufw status

Konkretne blokowanie określonego adresu IP lub portu

Składnia w tym przypadku wyglądałaby następująco:

ufw deny from {dirección-ip} to any port {número-puerto}

Ponownie, jeśli chcemy zweryfikować reguły, zrobimy to za pomocą następującego polecenia:

$ sudo ufw status numbered

Przykład danych wyjściowych, które zapewni to polecenie, jest następujący:

Status: aktywny Do działania Od - ------ ---- [1] 192.168.1.10 80 / tcp ALLOW Anywhere [2] 192.168.1.10 22 / tcp ALLOW Anywhere [3] Anywhere ODMOWA 192.168.1.20 [4] 80 DENY IN 202.54.1.5

Zablokuj określony adres IP, port i typ protokołu

Aby zablokować określony adres IP, port i / lub rodzaj protokołu na komputerze, musisz wprowadzić następujące polecenie:

sudo ufw deny proto {tcp|udp} from {dirección-ip} to any port {número-puerto}

Na przykład, jeśli otrzymaliśmy atak z pliku haker Od adresu IP 202.54.1.1, przez port 22 i zgodnie z protokołem TCP, zdanie, które należy wprowadzić, wyglądałoby następująco:

$ sudo ufw deny proto tcp from 202.54.1.1 to any port 22 $ sudo ufw status numbered

Blokowanie podsieci

W tym konkretnym przypadku składnia jest bardzo podobna do poprzednich przypadków, zauważ:

$ sudo ufw deny proto tcp from sub/net to any port 22 $ sudo ufw deny proto tcp from 202.54.1.0/24 to any port 22

Odblokuj adres IP lub usuń regułę

Jeśli nie chcesz już blokować adresu IP w swoim systemie lub po prostu pomyliłeś się podczas wprowadzania reguły, wypróbuj następujące polecenie:

$ sudo ufw status numbered $ sudo ufw delete NUM

Na przykład, jeśli chcemy wyeliminować regułę numer 4, musimy wpisać polecenie w następujący sposób:

$ sudo ufw delete 4

W wyniku wpisanego polecenia otrzymalibyśmy na ekranie komunikat podobny do tego, który pokazujemy:

Usuwanie:

odmów od 202.54.1.5 do dowolnego portu 80

Kontynuować operację (y | n)? y

Reguła została usunięta

Jak sprawić, by UWF nie blokował adresu IP

Zasady stosowane przez UWF (lub iptables, w zależności od tego, jak na to patrzysz) zawsze wykonują Twoje zamówienie i są wykonywane, gdy tylko dojdzie do dopasowania. Na przykład, jeśli reguła zezwala komputerowi o określonym adresie IP na połączenie się z naszym komputerem przez port 22 i przy użyciu protokołu TCP (np. sudo ufw zezwalaj na 22), a później pojawiła się nowa reguła, która konkretnie blokuje określony adres IP na tym samym porcie 22 (na przykład z ufw odmawia proto tcp z 192.168.1.2 do dowolnego portu 22), reguła, która jest stosowana jako pierwsza, to ta, która umożliwia dostęp do portu 22 i później, ta, która blokuje ten port na wskazany adres IP, no. To z tego powodu kolejność reguł jest decydującym czynnikiem podczas konfigurowania zapory komputera.

Jeśli chcemy zapobiec występowaniu tego problemu, możemy edytować plik znajdujący się w /etc/ufw/before.rules a w nim dodaj sekcję, taką jak „Zablokuj adres IP”, zaraz po wierszu wskazującym koniec tego samego „# Zakończ wymagane wiersze”.

Przewodnik, który dla Ciebie przygotowaliśmy, kończy się tutaj. Jak widać, od teraz i przy pomocy UWF administracja zapora Nie będzie już dostępny wyłącznie dla administratorów systemu ani zaawansowanych użytkowników.

eksport UWF = UFW

?