Após um ano de desenvolvimento, o Fundação de Segurança da Informação Aberta (OISF) tornado conhecido através de uma postagem no blog, o lançamento da nova versão do Suricata 6.0, que é um sistema de detecção e prevenção de intrusão de rede que fornece um meio de inspecionar vários tipos de tráfego.

Nesta nova edição várias melhorias muito interessantes são apresentadas, como suporte para HTTP / 2, melhorias em vários protocolos, melhorias de desempenho, entre outras alterações.

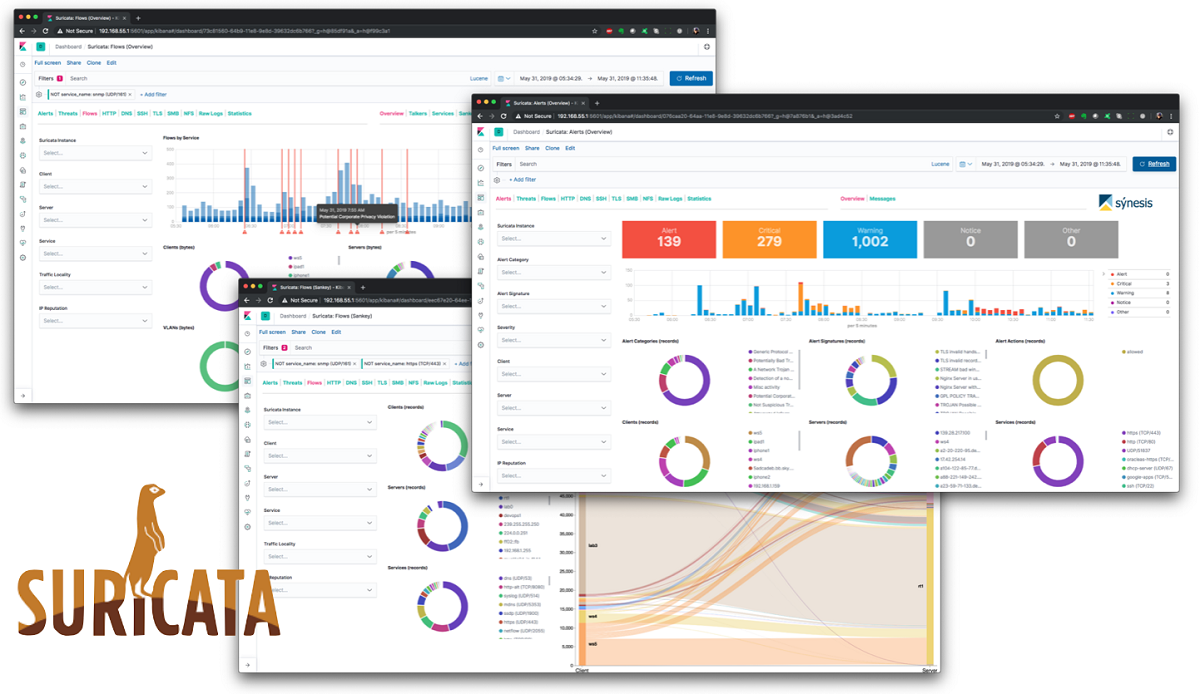

Para quem não conhece o meerkat, você deve saber que este software eÉ baseado em um conjunto de regras desenvolvido externamente para monitorar o tráfego de rede e fornecer alertas ao administrador do sistema quando ocorrerem eventos suspeitos.

Nas configurações Suricata, é permitido usar o banco de dados de assinatura desenvolvido pelo projeto Snort, bem como os conjuntos de regras Emerging Threats e Emerging Threats Pro.

O código-fonte do projeto é distribuído sob a licença GPLv2.

Principais notícias do Suricata 6.0

Nesta nova versão do Suricata 6.0 podemos encontrar o suporte inicial para HTTP / 2 com as quais inúmeras melhorias são introduzidas, como o uso de uma única conexão, a compressão de cabeçalhos, entre outras coisas.

Além disso suporte para protocolos RFB e MQTT foi incluído, incluindo definição de protocolo e recursos de registro.

também o desempenho do registro foi significativamente melhorado por meio do mecanismo EVE, que fornece saída JSON de eventos. A aceleração é alcançada graças ao uso do novo gerador de coletor JSON, escrito na linguagem Rust.

A escalabilidade do sistema de registro EVE aumentou e implementou a capacidade de manter um arquivo de registro do hotel para cada transmissão.

Além disso, Suricata 6.0 introduz uma nova linguagem de definição de regras que adiciona suporte para o parâmetro from_end na palavra-chave byte_jump e o parâmetro bitmask em byte_test. Além disso, a palavra-chave pcrexform foi implementada para permitir que expressões regulares (pcre) capturem uma substring.

A capacidade de refletir endereços MAC no registro EVE e aumentar os detalhes do registro DNS.

Do outras mudanças que se destacam desta nova versão:

- Adicionada conversão de urldecode. Adicionada palavra-chave byte_math.

- Capacidade de registro para o protocolo DCERPC. A capacidade de definir condições para despejar informações no registro.

- Desempenho aprimorado do motor de fluxo.

- Suporte para identificação de implementações SSH (HASSH).

- Implementação do decodificador de túnel GENEVE.

- Código Rust reescrito para lidar com ASN.1, DCERPC e SSH. Rust também oferece suporte a novos protocolos.

- Fornece a capacidade de usar cbindgen para gerar links em Rust e C.

- Adicionado suporte inicial a plugins.

Finalmente se você quiser saber mais sobre isso, você pode verificar os detalhes indo para o seguinte link.

Como instalar o Suricata no Ubuntu?

Para instalar este utilitário, podemos fazê-lo adicionando o seguinte repositório ao nosso sistema. Para fazer isso, basta digitar os seguintes comandos:

sudo add-apt-repository ppa:oisf/suricata-stable sudo apt-get update sudo apt-get install suricata

No caso de ter Ubuntu 16.04 ou ter problemas com dependências, com o seguinte comando é resolvido:

sudo apt-get install libpcre3-dbg libpcre3-dev autoconf automake libtool libpcap-dev libnet1-dev libyaml-dev zlib1g-dev libcap-ng-dev libmagic-dev libjansson-dev libjansson4

Instalação feita, é recomendado desativar qualquer pacote de recursos off-line no NIC que Suricata está ouvindo.

Eles podem desativar LRO / GRO na interface de rede eth0 usando o seguinte comando:

sudo ethtool -K eth0 gro off lro off

Meerkat suporta vários modos de operação. Podemos ver a lista de todos os modos de execução com o seguinte comando:

sudo /usr/bin/suricata --list-runmodes

O modo de execução padrão usado é autofp, que significa "balanceamento de carga de fluxo fixo automático". Neste modo, os pacotes de cada fluxo diferente são atribuídos a um único thread de detecção. Os fluxos são atribuídos aos threads com o menor número de pacotes não processados.

Agora podemos prosseguir para iniciar Suricata no modo pcap ao vivo, usando o seguinte comando:

sudo /usr/bin/suricata -c /etc/suricata/suricata.yaml -i ens160 --init-errors-fatal