Alguns momentos atrás, a Canonical lançou alguns patches para corrigir um Vulnerabilidade WPA que, embora seja verdade que seria difícil de explorar, pode fazer com que um usuário mal-intencionado roube nossas senhas. Em seu relatório, a empresa que dirige Mark Shuttleworth diz que a vulnerabilidade pode ser explorada por um "atacante remoto", mas considerando que WPA está relacionado a conexões WiFi, tudo parece indicar que para isso devemos estar conectados à mesma rede , sendo o mais comum um público, como os disponíveis em alguns cafés ou lojas.

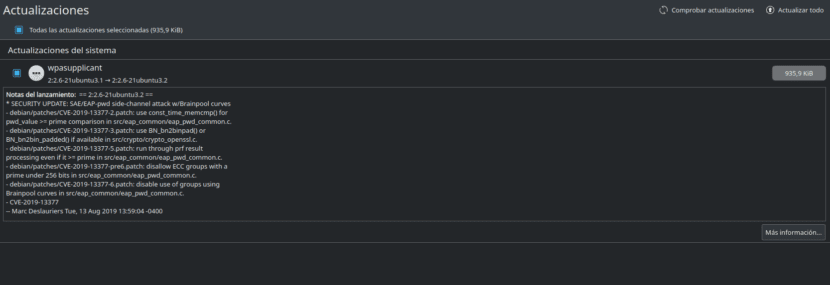

Inicialmente, a falha Afeta apenas Ubuntu 19.04 Disco Dingo e Ubuntu 18.04 LTS Bionic Beaver, e digo "no começo" porque não descarto que publiquem um novo relatório para outras versões do sistema operacional desenvolvido pela Canonical, como o Ubuntu 16.04 Xenial Xerus. Na verdade, a Canonical menciona que dois pacotes precisam ser atualizados, mas no momento da redação, apenas um apareceu para mim.

A vulnerabilidade WPA pode ser explorada "remotamente"

Os pacotes que existem (ou serão) para atualizar são os hostapd - 2: 2.6-21ubuntu3.2 y wpasupplicant - 2: 2.6-21ubuntu3.2 para Ubuntu 19.04 Disco Dingo e hostapd - 2: 2.6-15ubuntu2.4 y wpasupplicant - 2: 2.6-15ubuntu2.4 para Ubuntu 18.04 LTS Bionic Beaver. Como mencionei acima, podemos confirmar que o segundo patch para Disco Dingo já está disponível, mas o primeiro ainda não está disponível.

Menos de 24 horas atrás, a Canonical lançou outros patches para corrigir uma vulnerabilidade de PHP, mas não há nada com que se preocupar. Sempre existiram e sempre existirão falhas de segurança e o mais importante é a gravidade e o tempo que demoram a consertar. Usuários do Ubuntu temos a comunidade Linux e a Canonical atrás de nós, então as falhas de segurança são corrigidas em dias, se não horas. Em qualquer caso, é melhor aplicar os patches de segurança o mais rápido possível e reiniciar para que as alterações tenham efeito.