Os desenvolvedores do Firefox lançaram através de um anúncio a inclusão do modo DNS padrão sobre HTTPS (DoH) para usuários nos Estados Unidos. A partir de hoje, DoH ele é habilitado por padrão em todas as novas instalações por usuários dos EUA. enquanto que para os atuais usuários dos EUA, eles devem mudar para o DoH em algumas semanas. Na União Europeia e em outros países, eles ainda não planejam ativar o DoH por padrão.

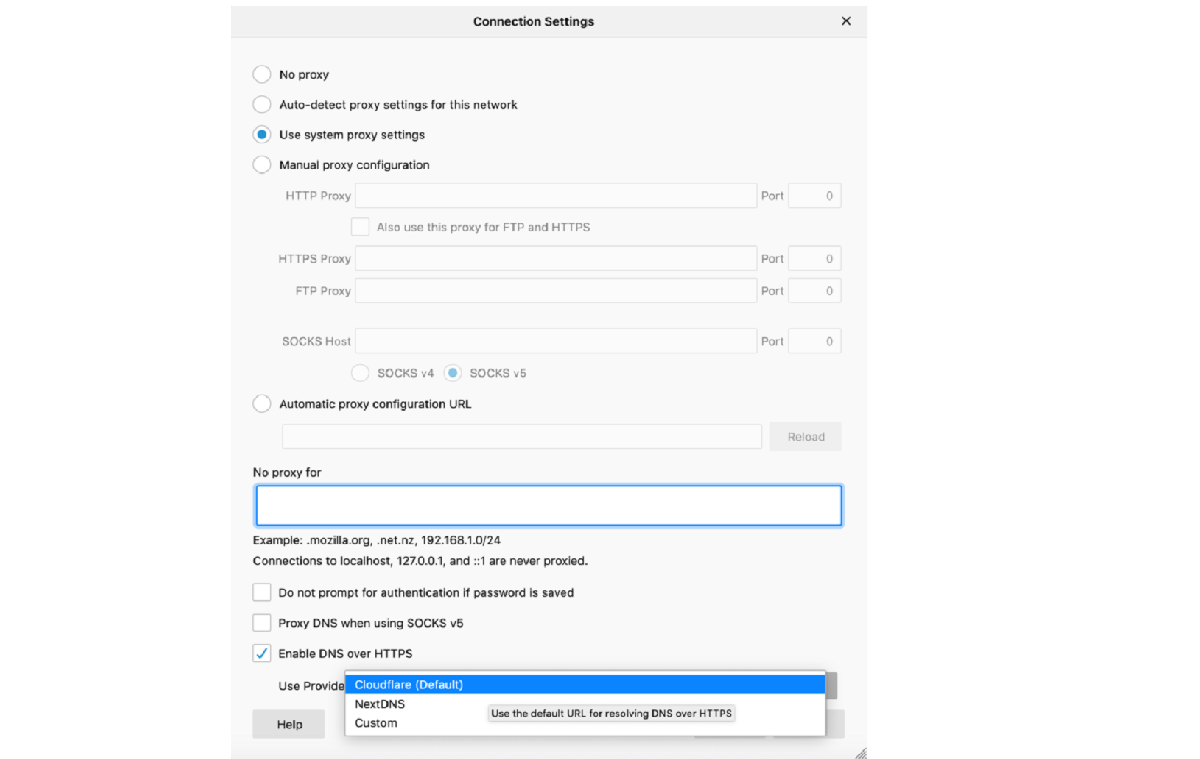

Os usuários têm a opção de escolher entre dois provedores: Cloudflare e NextDNS, que são solucionadores confiáveis. Depois de ativar o DoH, eles receberão um aviso que permite ao usuário optar por não acessar os servidores DNS DoH centralizados e reverter para o esquema tradicional para enviar solicitações não criptografadas ao servidor DNS do provedor.

Em vez de uma infraestrutura distribuída de resolvedores DNS, DoH usa um link para um serviço DoH específico, que pode ser considerado um único ponto de falha. O trabalho é oferecido atualmente por meio de dois provedores de DNS: CloudFlare (padrão) e NextDNS.

Criptografar dados DNS com DoH é apenas a primeira etapa. Para Mozilla, exigir que as empresas que lidam com esses dados tenham regras estabelecidas, como as descritas no programa TRR, garante que o acesso a esses dados não seja abusado. Portanto, é uma obrigação.

"Para a maioria dos usuários, é muito difícil saber para onde estão indo suas solicitações de DNS e o que o resolvedor está fazendo com elas", disse Eric Rescorla, CTO do Firefox. "O programa Firefox Trusted Recursive Resolver permite que a Mozilla negocie com os fornecedores em seu nome e exija que eles tenham políticas de privacidade rígidas antes de lidar com seus dados DNS." Estamos muito satisfeitos com a parceria do NextDNS conosco em nosso trabalho para ajudar as pessoas a recuperar o controle de seus dados e privacidade online. "

O editor está convencido de que, combinando a tecnologia certa (DoH neste caso) e requisitos operacionais estritos para quem a implementa, encontre bons parceiros e estabeleça acordos legais que priorizem a privacidade, por padrão isso vai melhorar a privacidade do usuário.

É importante lembrar que O DoH pode ser útil para eliminar vazamentos de informações nos nomes de host solicitados por meio dos servidores DNS dos provedores, combater ataques MITM e substituir o tráfego DNS (por exemplo, ao se conectar a um Wi-Fi público) e o bloqueio de DNS oposto (DoH) não pode substituir uma VPN na área de evitar bloqueios implementados no nível de DPI) ou para organizar o trabalho se for impossível acessar diretamente o DNS servidores (por exemplo, ao trabalhar por meio de um proxy).

Se em situações normais, as consultas DNS são enviadas diretamente para os servidores DNS definidos na configuração do sistema, então, no caso do DoH, a solicitação para determinar o endereço IP do host é encapsulada no tráfego HTTPS e enviada ao servidor HTTP em que o resolvedor processa solicitações por meio da API da web. O padrão DNSSEC existente usa criptografia apenas para autenticação de cliente e servidor.

O uso de DoH pode causar problemas em áreas como sistemas de controle dos pais, acesso a namespaces internos em sistemas corporativos, seleção de caminhos em sistemas de otimização de entrega de conteúdo e o cumprimento de ordens judiciais de combate à disseminação de conteúdo ilegal e à exploração de menores.

Para contornar esses problemas, foi implementado e testado um sistema de verificação que desativa automaticamente o DoH sob certas condições.

Para fazer a alteração ou desativação do provedor DoH pode ser na configuração da conexão de rede. Por exemplo, você pode especificar um servidor DoH alternativo para acessar os servidores do Google em about: config.

O valor de 0 desativa completamente, enquanto 1 é usado para ativar o que for mais rápido, 2 usa os valores padrão e com DNS de backup, 3 usa apenas DoH e 4 é para usar um modo de espelho no qual DoH e DNS são usados em paralelo .