Dezvoltatorii Firefox au lansat printr-o reclamă includerea modului DNS implicit peste HTTPS (DoH) pentru utilizatorii din Statele Unite. Începând de astăzi, DoH este activat în mod implicit la toate instalațiile noi de către utilizatorii SUA. întrucât pentru utilizatorii actuali din SUA sunt programați să treacă la DoH în câteva săptămâni. În Uniunea Europeană și în alte țări, ei încă nu intenționează să activeze DoH în mod implicit.

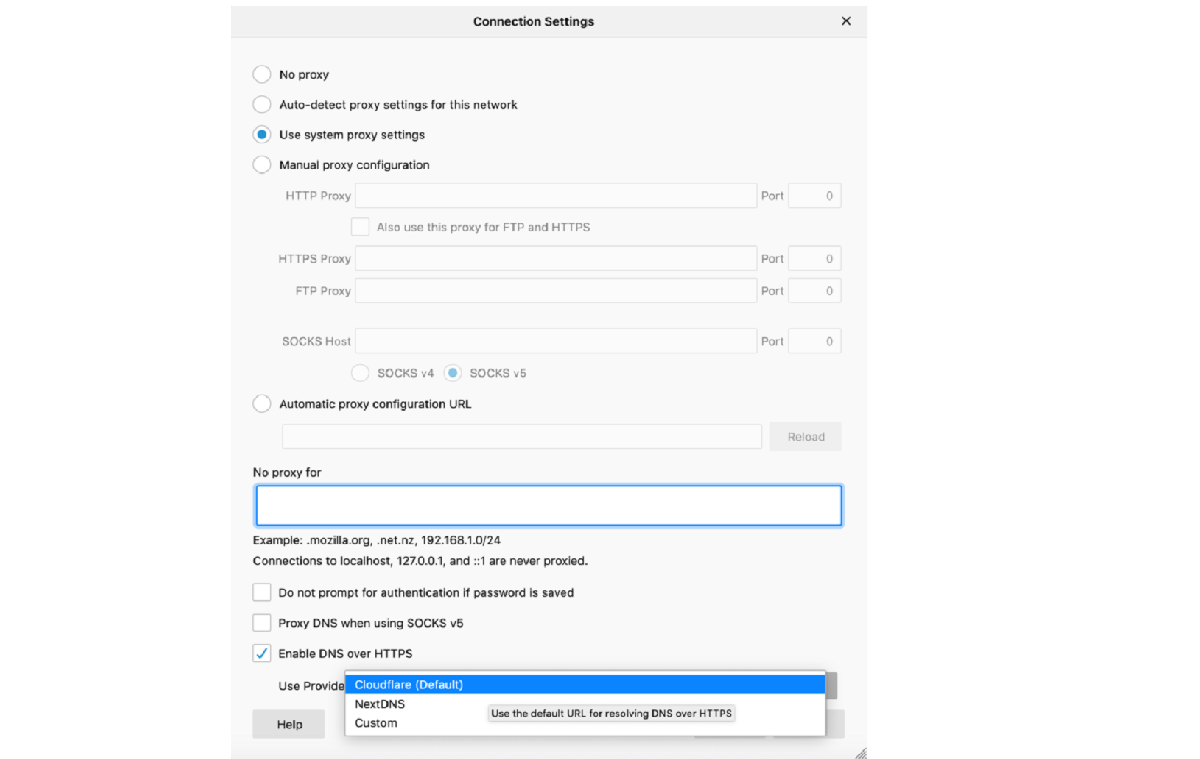

Utilizatorii au opțiunea de a alege între doi furnizori: Cloudflare și NextDNS, care sunt rezolvatori de încredere. După ce activează DoH, vor primi un avertisment care să permită utilizatorului să renunțe la accesarea serverelor DNS centralizate DoH și să revină la schema tradițională pentru a trimite cereri necriptate către serverul DNS al furnizorului.

În loc de o infrastructură distribuită de rezolutori DNS, DoH utilizează un link către un anumit serviciu DoH, care poate fi considerat ca un singur punct de eșec. Locul de muncă este oferit în prezent prin doi furnizori DNS: CloudFlare (implicit) și NextDNS.

Criptarea datelor DNS cu DoH este doar primul pas. Pentru Mozilla, solicitarea companiilor care gestionează aceste date să aibă reguli stabilite, precum cele descrise în programul TRR, asigură că accesul la aceste date nu este abuzat. Prin urmare, este o necesitate.

„Pentru majoritatea utilizatorilor, este foarte dificil să știe unde se adresează cererile lor DNS și ce face rezolvatorul cu ei”, a spus Eric Rescorla, CTO Firefox. „Programul Firefox Trusted Recursive Resolver permite Mozilla să negocieze cu furnizorii în numele său și să le solicite să aibă politici stricte de confidențialitate înainte de a gestiona datele DNS.” Suntem încântați că NextDNS colaborează cu noi în timp ce lucrăm pentru ca oamenii să recâștige controlul datelor și al confidențialității lor online. "

Editorul este convins că prin combinarea tehnologiei potrivite (DoH în acest caz) și cerințe operaționale stricte pentru cei care îl implementează, găsiți parteneri buni și stabiliți în mod implicit acorduri legale care prioritizează confidențialitatea va îmbunătăți confidențialitatea utilizatorului.

Este important să ne amintim asta DoH poate fi util pentru a elimina scurgerile de informații pe numele gazdei solicitate prin serverele DNS ale furnizorilor, combate atacurile MITM și înlocuiește traficul DNS (de exemplu, atunci când vă conectați la Wi-Fi public) și vă opuneți blocării DNS (DoH) nu puteți înlocui un VPN în zona blocărilor bypass implementate la nivelul DPI) sau să organizați munca dacă este imposibil să accesați direct DNS servere (de exemplu, când lucrați printr-un proxy).

Dacă în situații normale, interogările DNS sunt trimise direct la serverele DNS definite în configurația sistemului, atunci în cazul DoH, solicitarea de a determina adresa IP a gazdei este încapsulată în traficul HTTPS și trimisă serverului HTTP în care rezolva cererile prin API-ul web. Standardul DNSSEC existent utilizează criptarea numai pentru autentificarea clientului și a serverului.

Utilizarea DoH poate cauza probleme în domenii precum sistemele de control parental, acces la spații de nume interne în sistemele corporative, selectarea căii în sistemele de optimizare a livrării de conținut și respectarea ordinelor judecătorești de combatere a răspândirii conținutului ilegal și a exploatării minorilor.

Pentru a rezolva astfel de probleme, a fost implementat și testat un sistem de verificare care dezactivează automat DoH în anumite condiții.

Pentru a face schimbarea sau dezactivarea furnizorului DoH se poate face în configurația conexiunii la rețea. De exemplu, puteți specifica un alt server DoH pentru a accesa serverele Google, în aproximativ: config.

Valoarea 0 se dezactivează complet, în timp ce 1 este utilizat pentru a activa cel mai rapid, 2 folosește valorile implicite și cu DNS de rezervă, 3 folosește DoH doar și 4 este să utilizeze un mod oglindă în care DoH și DNS sunt utilizate în paralel .