Acum câteva clipe, Canonical a lansat unele patch-uri a corecta un Vulnerabilitate WPA care, deși este adevărat că ar fi dificil de exploatat, ar putea determina un utilizator rău intenționat să ne fure parolele. În raportul său, compania care conduce Mark Shuttleworth spune că vulnerabilitatea ar putea fi exploatată de un „atacator la distanță”, dar având în vedere că WPA este legat de conexiunile WiFi, totul pare să indice că, pentru a face acest lucru, ar trebui să fim conectați la aceeași rețea. , cel mai frecvent fiind unul public, precum cele disponibile în unele cafenele sau magazine.

Inițial, eșecul afectează doar Ubuntu 19.04 Disco Dingo și Ubuntu 18.04 LTS Bionic Beaver, și spun „la început” pentru că nu exclud publicarea unui nou raport pentru alte versiuni ale sistemului de operare dezvoltate de Canonical, precum Ubuntu 16.04 Xenial Xerus. De fapt, Canonical menționează că două pachete trebuie actualizate, dar în momentul scrierii, doar unul mi-a apărut.

Vulnerabilitatea WPA ar putea fi exploatată „de la distanță”

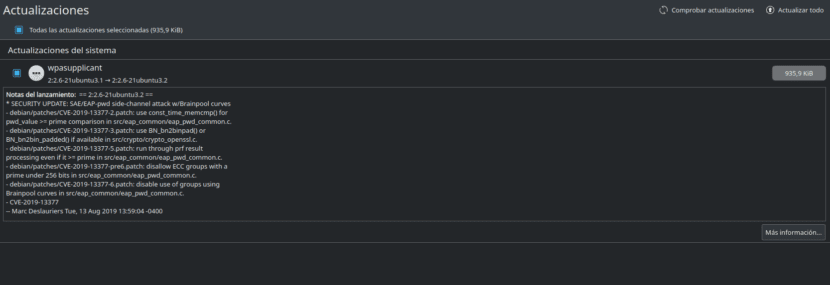

Pachetele care trebuie (sau vor fi) de actualizat sunt hostapd - 2: 2.6-21ubuntu3.2 y wpasupplicant - 2: 2.6-21ubuntu3.2 pentru Ubuntu 19.04 Disco Dingo și hostapd - 2: 2.6-15ubuntu2.4 y wpasupplicant - 2: 2.6-15ubuntu2.4 pentru Ubuntu 18.04 LTS Bionic Beaver. După cum am menționat mai sus, putem confirma că al doilea patch pentru Disco Dingo este acum disponibil, dar primul nu este încă disponibil.

În urmă cu mai puțin de 24 de ore, Canonical a lansat alte corecții de remediat o vulnerabilitate PHP, dar nu este nimic de îngrijorat. Au existat întotdeauna și vor exista întotdeauna defecte de securitate și cel mai important lucru este severitatea lor și cât durează să le remediem. Utilizatori Ubuntu avem atât comunitatea Linux, cât și Canonical în spatele nostru, deci defectele de securitate sunt corectate în zile, dacă nu în ore. În orice caz, este mai bine să aplicați patch-uri de securitate cât mai curând posibil și să reporniți pentru ca modificările să aibă efect.