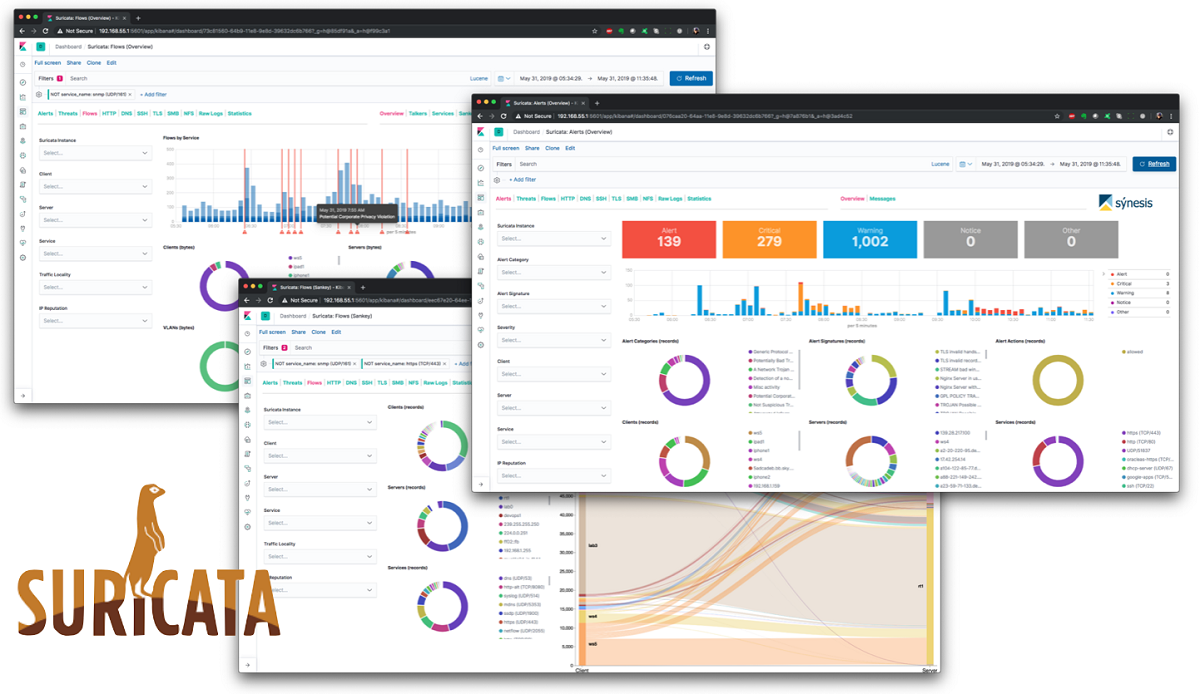

Efter ett års utveckling har Open Information Security Foundation (OISF) gjort känt genom ett blogginlägg, lanseringen av den nya versionen av Suricata 6.0, som är ett system för upptäckt och förebyggande av nätverksintrång som ger ett sätt att inspektera olika typer av trafik.

I den här nya utgåvan flera mycket intressanta förbättringar presenteras, som stöd för HTTP / 2, förbättringar av olika protokoll, förbättringar av prestanda, bland andra ändringar.

För dem som inte vet om surikat, bör du veta att denna programvara eDet är baserat på en uppsättning regler externt utvecklad för att övervaka nätverkstrafik och varna systemadministratören när misstänkta händelser inträffar.

I Suricata-konfigurationer är det tillåtet att använda signaturdatabasen som utvecklats av Snort-projektet samt regeluppsättningarna Emerging Threats och Emerging Threats Pro.

Projektets källkod distribueras under GPLv2-licensen.

Huvudsakliga nyheter om Suricata 6.0

I den här nya versionen av Suricata 6.0 kan vi hitta första stöd för HTTP / 2 med vilka otaliga förbättringar införs såsom användning av en enda anslutning, komprimering av rubriker, bland annat.

Förutom det stöd för RFB- och MQTT-protokoll inkluderades, inklusive protokolldefinition och loggningsfunktioner.

också registreringsprestanda förbättrades avsevärt via EVE-motorn, som ger JSON-utdata från händelser. Acceleration uppnås tack vare användningen av den nya JSON-diskgeneratorn, skriven på Rust-språket.

EVE-registreringssystemets skalbarhet ökade och implementerade möjligheten att underhålla en hotellloggfil för varje sändning.

Dessutom, Suricata 6.0 introducerar ett nytt regeldefinitionsspråk vilket ger stöd för parametern from_end i nyckelordet byte_jump och parametern bitmask i byte_test. Dessutom har nyckelordet pcrexform implementerats för att tillåta reguljära uttryck (pcre) att fånga en delsträng.

Möjligheten att spegla MAC-adresser i EVE-posten och öka detaljerna i DNS-posten.

Av andra förändringar som sticker ut av denna nya version:

- Lade till urldekodkonvertering. Nyckelord byte_math har lagts till.

- Loggningsfunktion för DCERPC-protokollet. Möjligheten att definiera villkor för att dumpa information i loggen.

- Förbättrad flödesmotorns prestanda.

- Stöd för att identifiera SSH-implementeringar (HASSH).

- Implementering av GENEVE-tunnelavkodaren.

- Rostkod skrivs om för att hantera ASN.1, DCERPC och SSH. Rust stöder också nya protokoll.

- Ge möjligheten att använda cbindgen för att generera länkar i Rust och C.

- Lagt till initialt plugin-stöd.

Slutligen om du vill veta mer om det, du kan kontrollera detaljerna genom att gå till följande länk.

Hur installerar jag Suricata på Ubuntu?

För att installera det här verktyget kan vi göra det genom att lägga till följande arkiv i vårt system. För att göra detta, skriv bara följande kommandon:

sudo add-apt-repository ppa:oisf/suricata-stable sudo apt-get update sudo apt-get install suricata

Om du har Ubuntu 16.04 eller har problem med beroenden, med följande kommando är det löst:

sudo apt-get install libpcre3-dbg libpcre3-dev autoconf automake libtool libpcap-dev libnet1-dev libyaml-dev zlib1g-dev libcap-ng-dev libmagic-dev libjansson-dev libjansson4

Installationen klar, det rekommenderas att inaktivera alla offloead-funktionspaket på NIC som Suricata lyssnar på.

De kan inaktivera LRO / GRO i eth0-nätverksgränssnittet med följande kommando:

sudo ethtool -K eth0 gro off lro off

Meerkat stöder ett antal driftlägen. Vi kan se listan över alla körningslägen med följande kommando:

sudo /usr/bin/suricata --list-runmodes

Standard körläge som används är autofp står för "automatisk fast flödesbalansering". I det här läget tilldelas paket från varje ström till en enda detekteringstråd. Flödena tilldelas trådarna med det lägsta antalet obearbetade paket.

Nu kan vi gå vidare till starta Suricata i pcap live-lägemed följande kommando:

sudo /usr/bin/suricata -c /etc/suricata/suricata.yaml -i ens160 --init-errors-fatal