Firefox-utvecklare har släppt genom en annons införandet av läget Standard DNS över HTTPS (DoH) för användare i USA. Från och med idag, DoH det är aktiverat som standard på alla nya installationer av amerikanska användare. medan för nuvarande amerikanska användare är de planerade att byta till DoH om några veckor. I Europeiska unionen och andra länder planerar de fortfarande inte att aktivera DoH som standard.

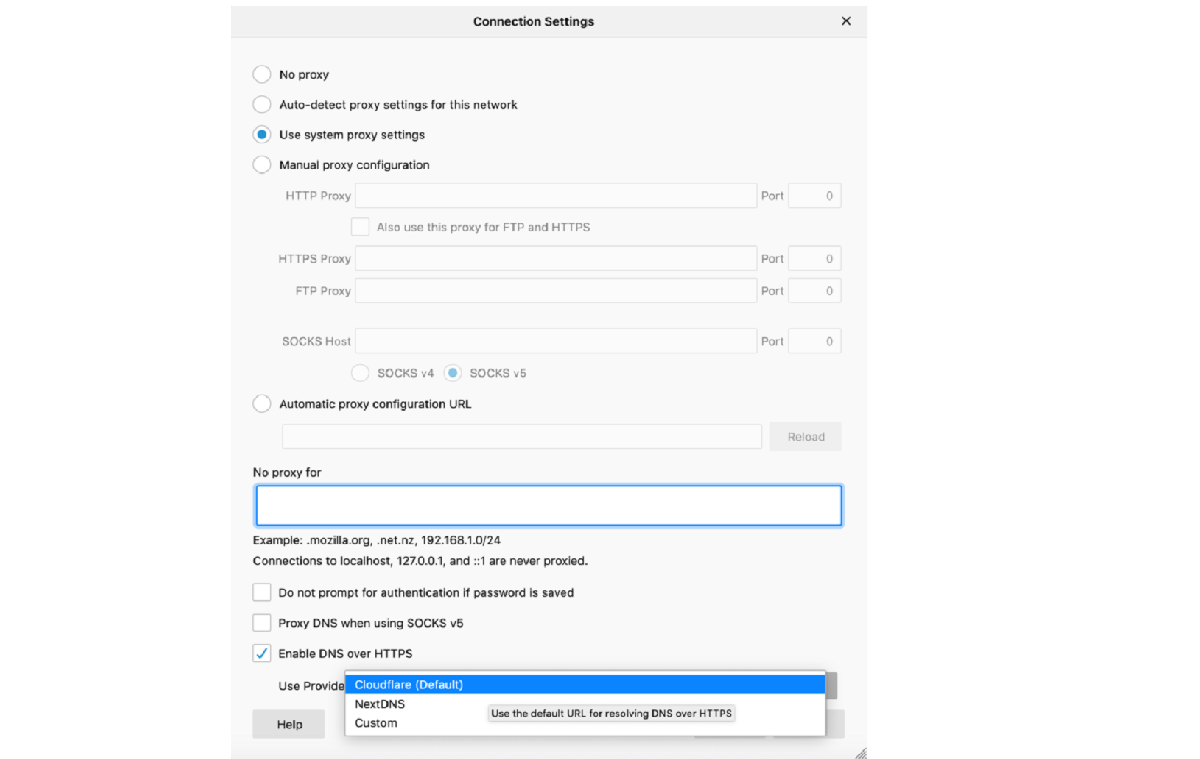

Användare har möjlighet att välja mellan två leverantörer: Cloudflare och NextDNS, som är pålitliga lösare. När de har aktiverat DoH kommer de att få en varning som låter användaren välja bort åtkomst till de centraliserade DoH DNS-servrarna och återgå till det traditionella schemat för att skicka okrypterade förfrågningar till leverantörens DNS-server.

Istället för en distribuerad infrastruktur för DNS-resolver, DoH använder en länk till en specifik DoH-tjänst, som kan betraktas som en enda felpunkt. Jobbet erbjuds för närvarande via två DNS-leverantörer: CloudFlare (standard) och NextDNS.

Kryptering av DNS-data med DoH är bara det första steget. För Mozilla, att kräva att företag som hanterar dessa uppgifter har etablerade regler, såsom de som beskrivs i TRR-programmet, säkerställer att tillgång till dessa uppgifter inte missbrukas. Därför är det ett måste.

"För de flesta användare är det mycket svårt att veta vart deras DNS-förfrågningar går och vad resolver gör med dem", säger Eric Rescorla, Firefox CTO. "Firefox Trusted Recursive Resolver-programmet tillåter Mozilla att förhandla med leverantörer för dess räkning och kräva att de har strikta sekretesspolicyer innan du hanterar dina DNS-data." Vi är mycket glada över att NextDNS samarbetar med oss när vi arbetar för att människor ska få tillbaka kontrollen över deras data och integritet online. "

Förlaget är övertygat om att genom att kombinera rätt teknik (DoH i det här fallet) och strikta operativa krav för dem som implementerar det, hitta bra partners och skapa juridiska avtal som prioriterar integritet, som standard det kommer att förbättra användarnas integritet.

Det är viktigt att komma ihåg det DoH kan vara användbart för att eliminera informationsläckage på värdnamnen som begärs via leverantörernas DNS-servrar, bekämpa MITM-attacker och ersätt DNS-trafik (till exempel när du ansluter till offentligt Wi-Fi) och motsätter sig att DNS (DoH) blockering inte kan ersätta en VPN i området för bypass-implementerade block på DPI-nivå) eller att organisera arbete om det är omöjligt att direkt komma åt DNS servrar (till exempel när du arbetar genom en proxy).

Om i normala situationer DNS-frågor skickas direkt till DNS-servrarna som definieras i systemkonfigurationen, då i fallet med DoH inkapslas begäran om att bestämma värdens IP-adress i HTTPS-trafiken och skickas till servern HTTP där resolver behandlar förfrågningar via webb-API. Den befintliga DNSSEC-standarden använder endast kryptering för klient- och serverautentisering.

Användningen av DoH kan orsaka problem inom områden som föräldrakontrollsystem, tillgång till interna namnområden i företagssystem, sökväg i optimeringssystem för innehållsleverans och efterlevnad av domstolsbeslut för att bekämpa spridning av olagligt innehåll och exploatering av minderåriga.

För att komma runt sådana problem har ett verifieringssystem implementerats och testats som automatiskt inaktiverar DoH under vissa förhållanden.

För att ändra eller inaktivera DoH-leverantören kan vara i konfigurationen av nätverksanslutningen. Du kan till exempel ange en alternativ DoH-server för åtkomst till Googles servrar, i: config.

Värdet 0 inaktiveras helt, medan 1 används för att aktivera det som är snabbast, 2 använder standardvärdena och med backup-DNS använder 3 bara DoH och 4 är att använda ett spegelläge där DoH och DNS används parallellt .