Användningen av tvåstegsautentisering ökar med tiden och är det säkerhet blir helt klart en fråga av yttersta vikt i våra datorer eftersom mängden information vi lagrar om dem ökar månad för månad, praktiskt taget proportionell mot den tid vi spenderar på alla våra enheter. Och även om många tycker att ett bra lösenord sparar dem från problem, är det bara hälften sant, eftersom inför de poster som hackare vanligtvis gör på många ställen, kan lite och ingenting göras om vårt nyckelord har erhållits.

Låt oss se då, hur man lägger till tvåstegsautentisering i SSH, något som tillåter oss erbjuder säker fjärråtkomst till våra servrar, både för oss och för dem som får åtkomst till deras konton, för att garantera en mer konsekvent säkerhetsnivå. För de som inte är helt medvetna om denna metod, säg att den består av använd lösenordet och sedan en kod som skickas via en annan rutt (till exempel till vår mobil) så att vi senare kommer in i den och vi äntligen kan komma åt våra konton.

Ett relativt enkelt sätt att lägga till tvåstegsautentisering är via Google Athenticator, verktyget som Mountain View-företaget har lanserat för dessa ändamål och som bygger på öppna standarder som HMAP och finns också på olika plattformar, inklusive Linux. Men också eftersom det finns PAM-moduler för detta verktyg kan vi integrera den i andra säkerhetslösningar som OpenSSH, så det här är precis vad vi ska se nästa.

Det behöver inte sägas att vi behöver en dator med Linux och OpenSSH redan installerat, något vi gör i Ubuntu enligt följande:

sudo apt-get installera openssh-server

Sedan, för den mobila lösningen kommer vi att baseras på Android så naturligtvis behöver vi en surfplatta eller smartphone med Googles operativsystem, där vi installerar Google-verktyget som vi kommer att se senare. Nu är vi redo att börja förfarandet.

Först och främst måste vi installera Google Authenticator, något som i fallet Ubuntu är så enkelt som att köra följande i konsolen:

sudo apt-get installera libpam-google-authenticator

Om vi får ett fel där vi varnas för bristen på filen säkerhet / pam_appl.h, vi kan lösa det genom att installera paketet libpam0g-dev:

sudo apt-get installera libpam0g-dev

Nu när vi har Google Authenticator som fungerar kan vi generera autentiseringsnyckeln genom att köra:

google-bestyr

Efter att ha gjort det kommer vi att se a QR-kod och en säkerhetsnyckel under den (bredvid texten "Din nya hemliga nyckel är: xxxx", samt en verifieringsnyckel och nödkoder, som hjälper oss om vi inte har Android-enhet. Vi svarar på frågorna som ställs om serverkonfigurationen, och om vi inte är alltför säkra kan vi svara ja på dem alla eftersom standardkonfigurationen är säker.

Nu är det dags ställa in Google Authenticator på Android, för vilken vi laddar ner appen från Play Store. När vi kör den ser vi att vi får välja mellan att ange en streckkod eller ange en nyckel, för vilken vi kan använda QR-koden som vi ser när vi konfigurerar det här verktyget på servern, eller ange den alfanumeriska nyckeln. För det senare väljer vi alternativet 'ssh-autentisering' och sedan skriver vi koden.

Sedan kommer vi att se en bekräftelseskärm där det förklaras för oss att proceduren har lyckats och att från och med det ögonblicket kommer vi att kunna få inloggningskoder i den applikationen, så nu ser vi det sista steget, vilket är att aktivera Google Authenticator på SSH-servern. Vi utför:

sudo gedit /etc/pam.d/sshd

och vi lägger till följande rad:

auth krävs pam_google_authenticator.so

nu:

sudo gedit / etc / ssh / sshd_config

Vi letar efter alternativet ChallengeResponseAuthentication och vi ändrar dess värde till 'ja'.

Slutligen startar vi om SSH-servern:

sudo service ssh starta om

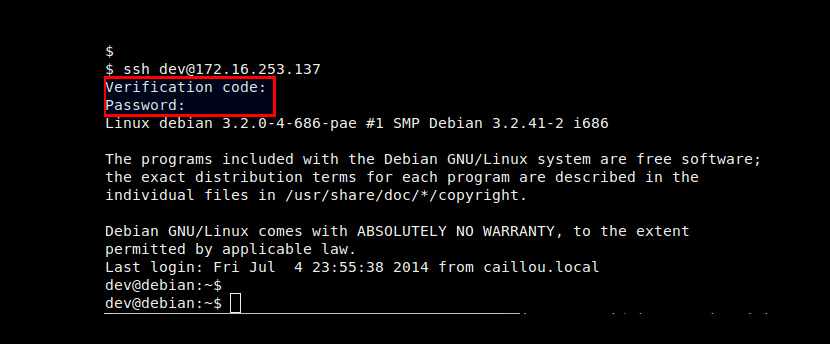

Vi är redo och från och med nu kan vi logga in på SSH-server med tvåstegsverifiering, för vilket vi utför det vanliga förfarandet men vi kommer att se att innan vi anger vårt lösenord blir vi ombedd att verifiera koden; sedan kör vi applikationen på Android och när vi ser säkerhetskoden anger vi den på datorn (vi har 30 sekunder på detta, varefter en ny nyckel genereras automatiskt) och sedan uppmanas vi att ange vår SSH-nyckel för hela livstid.