För några ögonblick sedan lanserades Canonical några lappar för att korrigera a WPA-sårbarhet som, även om det är sant att det skulle vara svårt att utnyttja, kan orsaka en skadlig användare att stjäla våra lösenord. I sin rapport säger företaget som driver Mark Shuttleworth att sårbarheten kan utnyttjas av en "fjärranfallare", men med tanke på att WPA är relaterat till WiFi-anslutningar verkar allt tyder på att för att göra det borde vi vara anslutna till samma nätverk , den vanligaste är en allmän som de som finns på vissa kaféer eller butiker.

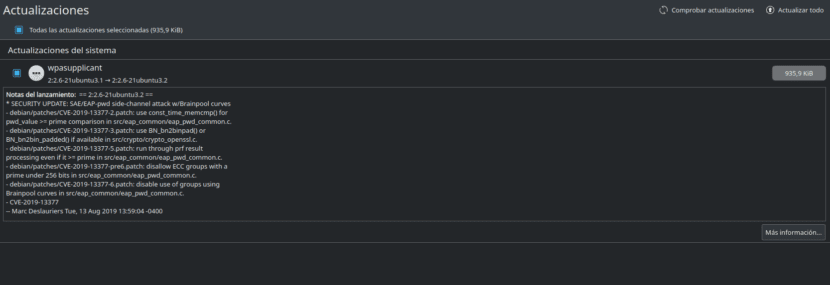

Ursprungligen misslyckandet påverkar bara Ubuntu 19.04 Disco Dingo och Ubuntu 18.04 LTS Bionic Beaver, och jag säger "i början" eftersom jag inte utesluter att de publicerar en ny rapport för andra versioner av operativsystemet som utvecklats av Canonical, till exempel Ubuntu 16.04 Xenial Xerus. Faktum är att Canonical nämner att två paket behöver uppdateras, men i skrivande stund har bara ett dykt upp för mig.

WPA-sårbarheten kan utnyttjas "på distans"

Paketen som finns (eller kommer att finnas) att uppdatera är hostapd - 2: 2.6-21ubuntu3.2 y wpasupplicant - 2: 2.6-21ubuntu3.2 för Ubuntu 19.04 Disco Dingo och hostapd - 2: 2.6-15ubuntu2.4 y wpasupplicant - 2: 2.6-15ubuntu2.4 för Ubuntu 18.04 LTS Bionic Beaver. Som jag nämnde ovan kan vi bekräfta att det andra plåstret för Disco Dingo nu är tillgängligt, men den första är ännu inte tillgänglig.

För mindre än 24 timmar sedan släppte Canonical andra korrigeringar för att fixa en PHP-sårbarhet, men det finns inget att oroa sig för. Det har alltid varit och kommer alltid att finnas säkerhetsfel och det viktigaste är deras svårighetsgrad och hur lång tid det tar att åtgärda dem. Ubuntu-användare vi har både Linux-communityn och Canonical bakom oss, så säkerhetsfel korrigeras i dagar, om inte timmar. I vilket fall som helst är det bäst att använda säkerhetsuppdateringar så snart som möjligt och starta om för att ändringarna ska träda i kraft.