Ilang oras na ang nakalilipas nai-publish namin ang isang artikulo na pinag-uusapan ang tungkol sa kung ano ang kilala bilang Lockdown, isang bagong module ng seguridad na darating kasama ng Linux 5.4. Kabilang sa gagawin ng modyul na ito ay mayroon tayo upang makatulong na maiwasan ang pagpapatupad ng di-makatwirang code. Ang halimbawa na pinakamahusay na nagpapaliwanag ng kahalagahan nito ay dumating ngayon, mula pa Ang Canonical ay naayos ang maraming mga kahinaan at ang ilan sa mga ito ay maaaring magamit upang magpatupad ng di-makatwirang code, isang bagay na magiging mas mahirap pagkatapos ng paglabas ng Linux 5.4.

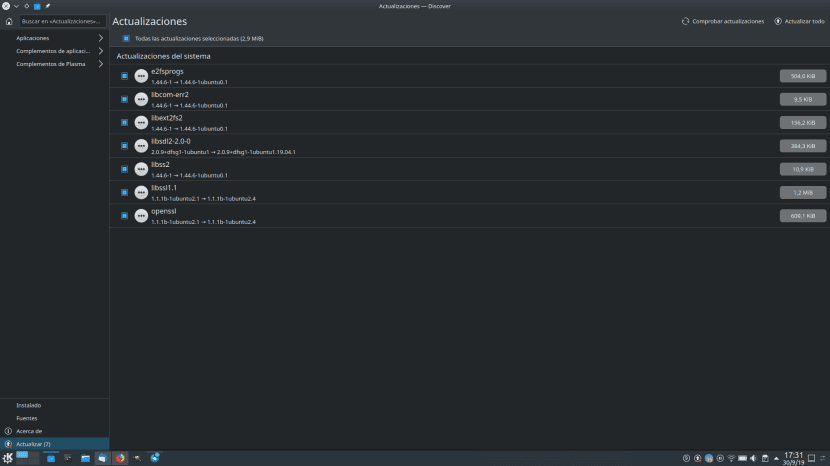

Sa kabuuan, naitama ang mga ito 6 kahinaan nakolekta sa tatlong ulat: ang USN-4142-1 na nakakaapekto sa Ubuntu 19.04, Ubuntu 18.04 at Ubuntu 16.04, ang USN-4142-2 na kapareho ng dating isa ngunit nakatuon sa Ubuntu 14.04 at Ubuntu 12.04 (pareho sa mga bersyon ng ESM) at USN-4143-1, na nakakaapekto sa tatlong mga bersyon na nagtatamasa pa rin ng opisyal na suporta. Ang lahat ng mga kahinaan ay may label na katamtamang pagpipilit.

Anim na kahinaan na nagpapaliwanag kung bakit pinahahalagahan namin ang Lockdown

Ang mga kahinaan na naitama ay ang mga sumusunod:

- CVE-2019-5094: Ang isang mapagsamantalang code na kahinaan sa pagpapatupad ay umiiral sa E2fsprogs 1.45.3 na pagpapaandar ng quota file. Ang isang espesyal na gawa ng ext4 na pagkahati ay maaaring maging sanhi ng labas ng limitasyong pagsulat sa tambak, na nagreresulta sa pagpapatupad ng code. Isang umaatake Maaari mong sirain ang isang pagkahati upang buhayin ang kahinaan na ito.

- CVE-2017-2888: Ang isang mapagsamantalang integer overflow na kahinaan ay umiiral kapag lumilikha ng bago Ibabaw ng RGB sa SDL 2.0.5. Ang isang espesyal na ginawa file ay maaaring maging sanhi ng isang integer overflow na nagreresulta sa napakakaunting memorya na inilalaan na maaaring humantong sa a Overflow ng buffer at potensyal na pagpapatupad ng code. Maaaring magbigay ng isang umaatake a Espesyal na idinisenyo ang file ng imahe upang ma-trigger ang kahinaan na ito.

- CVE-2019-7635, CVE-2019-7636, CVE-2019-7637 y CVE-2019-7638: Ang SDL (Simple DirectMedia Layer) hanggang sa 1.2.15 at 2.x hanggang sa 2.0.9 ay mayroong a lBlit1to4-based over-buffering sa video / SDL_blit_1.c, SDL_GetRGB sa video / SDL_pixels.c, SDL_FillRect sa video / SDL_surface.c at Map1toN sa video / SDL_pixels.c.

Ang una sa itaas ay nakakaapekto rin sa Ubuntu 19.10 Eoan Ermine, kaya malapit na nilang palabasin ang mga patch para sa bersyon na ilalabas sa Oktubre 17. Matapos mai-install ang mga update, dapat mong i-restart ang iyong computer para magkabisa ang mga pagbabago. At bagaman hindi sila seryosong pagkabigo, Lockdown, Hihintayin ka namin.