Inilabas ng mga developer ng Firefox sa pamamagitan ng isang ad ang pagsasama ng mode Default na DNS sa paglipas ng HTTPS (DoH) para sa mga gumagamit sa Estados Unidos. Tulad ng ngayon, DoH pinagana ito bilang default sa lahat ng mga bagong pag-install ng mga gumagamit ng US. samantalang para sa kasalukuyang mga gumagamit ng US nakaiskedyul silang lumipat sa DoH sa loob ng ilang linggo. Sa European Union at iba pang mga bansa, wala pa rin silang plano na buhayin ang DoH bilang default.

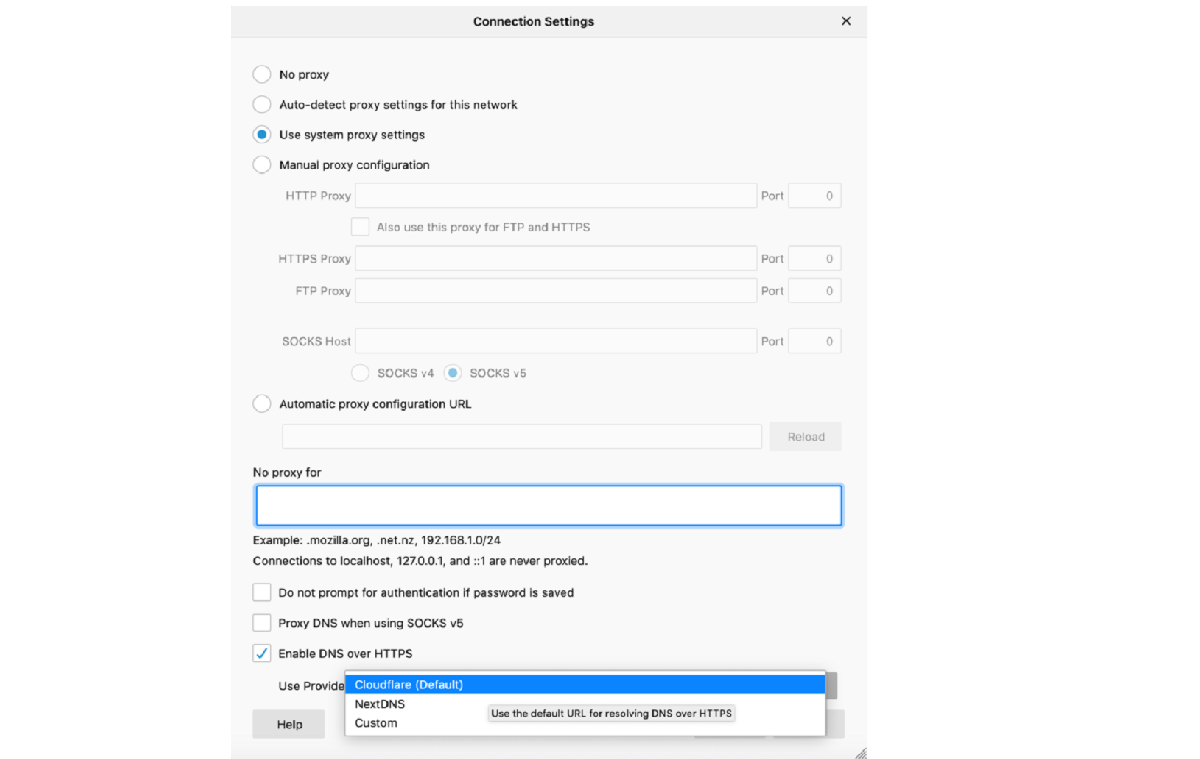

Ang mga gumagamit ay may pagpipilian upang pumili sa pagitan ng dalawang mga provider: Cloudflare at NextDNS, na pinagkakatiwalaang solvers. Matapos nilang buhayin ang DoH, makakatanggap sila ng isang babala na nagpapahintulot sa gumagamit na mag-opt out sa pag-access sa sentralisadong mga server ng DoH DNS at bumalik sa tradisyunal na pamamaraan upang magpadala ng mga hindi naka-encrypt na kahilingan sa DNS server ng provider.

Sa halip na isang ibinahaging imprastraktura ng mga resolver ng DNS, Gumagamit ang DoH ng isang link sa isang tukoy na serbisyo ng DoH, na maaaring isaalang-alang bilang isang solong punto ng kabiguan. Ang trabaho ay kasalukuyang inaalok sa pamamagitan ng dalawang mga tagabigay ng DNS: CloudFlare (default) at NextDNS.

Ang pag-encrypt ng data ng DNS sa DoH ay ang unang hakbang lamang. Para kay Mozilla, na hinihiling ang mga kumpanya na humahawak sa data na ito upang magkaroon ng mga itinakdang panuntunan, tulad ng nailarawan sa programa ng TRR, tinitiyak na ang pag-access sa data na ito ay hindi inabuso. Samakatuwid, ito ay isang kinakailangan.

"Para sa karamihan ng mga gumagamit, napakahirap malaman kung saan pupunta ang kanilang mga kahilingan sa DNS at kung ano ang ginagawa sa kanila ng resolver," sabi ni Eric Rescorla, Firefox CTO. "Pinapayagan ng programang Trusted Recursive Resolver ng Firefox si Mozilla na makipag-ayos sa mga vendor sa ngalan nito at hilingin sa kanila na magkaroon ng mahigpit na mga patakaran sa privacy bago hawakan ang iyong data sa DNS." Kami ay nalulugod na ang NextDNS ay nakikipagsosyo sa amin habang nagtatrabaho kami para sa mga tao na muling makontrol ang kanilang data at privacy sa online. "

Kumbinsido ang publisher na sa pamamagitan ng pagsasama ng tamang teknolohiya (DoH sa kasong ito) at mahigpit na kinakailangan sa pagpapatakbo para sa mga nagpapatupad nito, maghanap ng magagandang kasosyo at magtaguyod ng ligal na mga kasunduan na unahin ang privacy, bilang default mapapabuti nito ang privacy ng gumagamit.

Ito ay mahalaga na tandaan na ang Maaaring maging kapaki-pakinabang ang DoH upang maalis ang mga pagtulo ng impormasyon sa mga pangalan ng host na hiniling sa pamamagitan ng mga DNS server ng mga provider, labanan ang mga pag-atake ng MITM at palitan ang trapiko ng DNS (halimbawa, kapag kumokonekta sa pampublikong Wi-Fi) at tutulan ang pagharang ng DNS (DoH) ay hindi maaaring palitan ang isang VPN sa lugar ng bypass na ipinatupad na mga bloke sa antas ng DPI) o upang ayusin ang trabaho kung imposibleng direktang ma-access ang DNS mga server (halimbawa, kapag nagtatrabaho sa pamamagitan ng isang proxy).

Kung sa mga normal na sitwasyon, ang mga query ng DNS ay direktang ipinadala sa mga DNS server na tinukoy sa pagsasaayos ng system, pagkatapos sa kaso ng DoH, ang kahilingan upang matukoy ang IP address ng host ay naka-encapsulate sa trapiko ng HTTPS at ipinadala sa server HTTP kung saan ang pinoproseso ng resolver ang mga kahilingan sa pamamagitan ng web API. Ang kasalukuyang pamantayan sa DNSSEC ay gumagamit lamang ng pag-encrypt para sa pagpapatotoo ng client at server.

Ang paggamit ng DoH ay maaaring maging sanhi ng mga problema sa mga lugar tulad ng mga parental control system, pag-access sa panloob na mga namespace sa mga corporate system, pagpili ng path sa mga system ng pag-optimize sa paghahatid ng nilalaman at pagsunod sa mga utos ng korte na labanan ang pagkalat ng iligal na nilalaman at ang pagsasamantala sa mga menor de edad.

Upang maiikot ang gayong mga problema, ipinatupad at nasubok ang isang verification system na awtomatikong hindi pinagana ang DoH sa ilalim ng ilang mga kundisyon.

Upang gawin ang pagbabago o pag-deactivate ng DoH provider ay maaaring nasa mga setting ng koneksyon ng network. Halimbawa, maaari mong tukuyin ang isang kahaliling server ng DoH upang ma-access ang mga server ng Google, tungkol sa: config.

Ang halaga ng 0 na ganap na hindi pinagana, habang ang 1 ay ginagamit upang paganahin kung alinman ang mas mabilis, ang 2 ay gumagamit ng mga default na halaga at sa pag-backup ng DNS, ang 3 ay gumagamit lamang ng DoH at 4 ay ang paggamit ng isang mirror mode kung saan ang DoH at DNS ay ginagamit nang magkatulad .