Bir yıllık geliştirmeden sonra, Açık Bilgi Güvenliği Vakfı (OISF) aracılığıyla bilinir hale getirildi bir blog yazısı, Suricata 6.0'ın yeni sürümünün piyasaya sürülmesi, çeşitli trafik türlerini incelemek için bir araç sağlayan bir ağ saldırı tespit ve önleme sistemidir.

Bu yeni baskıda çok ilginç birkaç iyileştirme sunuldu, HTTP / 2 desteği, çeşitli protokollerde iyileştirmeler, diğer değişikliklerin yanı sıra performans iyileştirmeleri gibi.

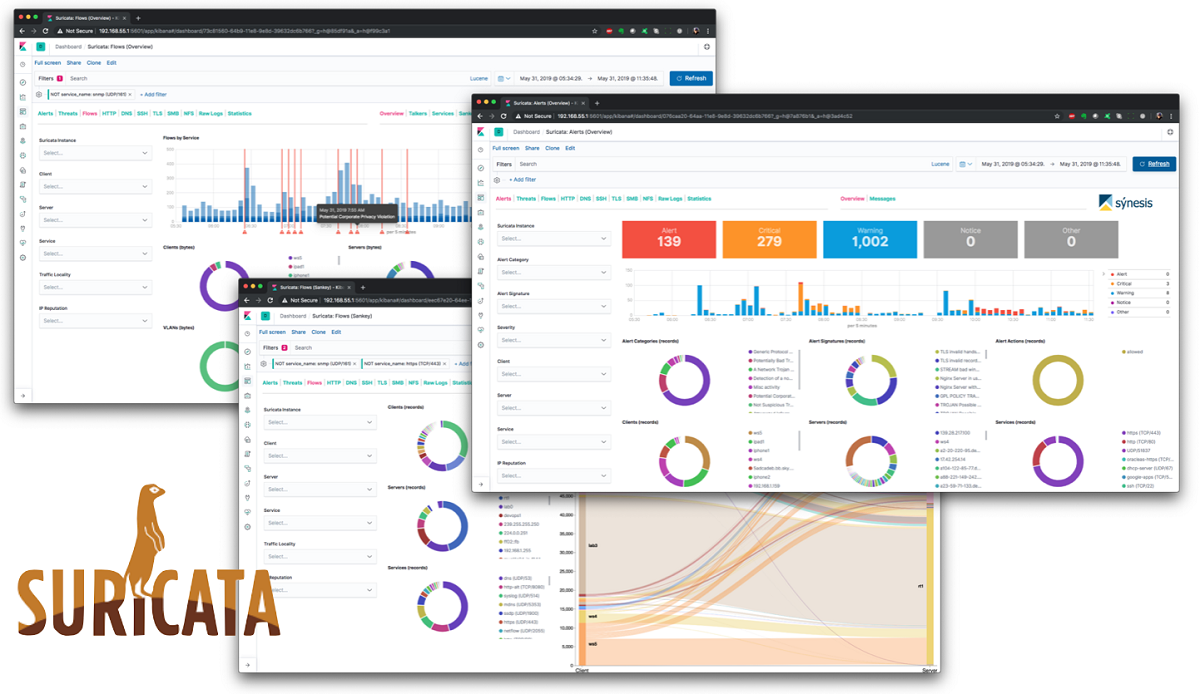

Meerkat hakkında bilgisi olmayanlar için, bu yazılımın ne olduğunu bilmelisiniz.Bir dizi kurala dayanmaktadır harici olarak geliştirilmiş ağ trafiğini izlemek için ve şüpheli olaylar meydana geldiğinde sistem yöneticisine uyarılar sağlar.

Suricata yapılandırmalarında, Snort projesi tarafından geliştirilen imza veritabanının yanı sıra Emerging Threats ve Emerging Threats Pro kural kümelerinin kullanılmasına izin verilir.

Projenin kaynak kodu GPLv2 lisansı altında dağıtılmaktadır.

Suricata 6.0'ın ana haberleri

Suricata 6.0'ın bu yeni sürümünde, HTTP / 2 için ilk destek diğer şeylerin yanı sıra, tek bir bağlantının kullanılması, başlıkların sıkıştırılması gibi sayısız iyileştirmenin getirildiği.

bunun yanı sıra RFB ve MQTT protokolleri için destek dahil edildi, protokol tanımı ve günlük kaydı yetenekleri dahil.

ayrıca kayıt performansı önemli ölçüde iyileştirildi olaylardan JSON çıkışı sağlayan EVE motoru aracılığıyla. Hızlanma, Rust dilinde yazılmış yeni JSON lavabo jeneratörünün kullanılması sayesinde elde edilir.

EVE kayıt sistemi ölçeklenebilirliği artırıldı ve her yayın için bir otel günlük dosyası tutma becerisi uyguladı.

Buna ek olarak, Suricata 6.0 yeni bir kural tanımlama dili sunuyor byte_jump anahtar sözcüğündeki from_end parametresi ve byte_test'teki bitmask parametresi için destek ekler. Ek olarak, normal ifadelerin (pcre) bir alt dizeyi yakalamasına izin vermek için pcrexform anahtar sözcüğü uygulanmıştır.

MAC adreslerini EVE kaydına yansıtma ve DNS kaydının detayını artırma yeteneği.

Of the öne çıkan diğer değişiklikler bu yeni sürümün:

- Urldecode dönüşümü eklendi. Byte_math anahtar sözcüğü eklendi.

- DCERPC protokolü için günlüğe kaydetme yeteneği Bilgileri günlüğe dökmek için koşulları tanımlama yeteneği.

- Geliştirilmiş akış motoru performansı.

- SSH uygulamalarını (HASSH) tanımlama desteği.

- GENEVE tünel kod çözücünün uygulanması.

- ASN.1, DCERPC ve SSH'yi işlemek için yeniden yazılmış pas kodu. Rust ayrıca yeni protokolleri de destekler.

- Rust ve C'de bağlantılar oluşturmak için cbindgen kullanma yeteneği sağlayın.

- İlk eklenti desteği eklendi.

Nihayet bunun hakkında daha fazla bilgi edinmek istiyorsanız, ayrıntıları kontrol edebilirsiniz. aşağıdaki bağlantıya.

Suricata Ubuntu'ya nasıl kurulur?

Bu yardımcı programı kurmak için aşağıdaki depoyu sistemimize ekleyerek yapabiliriz. Bunu yapmak için aşağıdaki komutları yazmanız yeterlidir:

sudo add-apt-repository ppa:oisf/suricata-stable sudo apt-get update sudo apt-get install suricata

Ubuntu 16.04'e sahip olmanız veya bağımlılıklarla ilgili sorunlarınız olması durumunda, aşağıdaki komutla çözüldü:

sudo apt-get install libpcre3-dbg libpcre3-dev autoconf automake libtool libpcap-dev libnet1-dev libyaml-dev zlib1g-dev libcap-ng-dev libmagic-dev libjansson-dev libjansson4

Kurulum tamamlandı, herhangi bir çevrimdışı özellik paketini devre dışı bırakmanız önerilir Suricata'nın dinlediği NIC'de.

Aşağıdaki komutu kullanarak eth0 ağ arayüzünde LRO / GRO'yi devre dışı bırakabilirler:

sudo ethtool -K eth0 gro off lro off

Meerkat bir dizi çalışma modunu destekler. Tüm çalıştırma modlarının listesini aşağıdaki komutla görebiliriz:

sudo /usr/bin/suricata --list-runmodes

Kullanılan varsayılan çalışma modu, autofp'nin "otomatik sabit akışlı yük dengeleme" anlamına gelir. Bu modda, her farklı akıştan gelen paketler tek bir algılama dizisine atanır. Akışlar, en düşük sayıda işlenmemiş pakete sahip iş parçacığına atanır.

Şimdi devam edebiliriz Suricata'yı pcap canlı modunda başlat, aşağıdaki komutu kullanarak:

sudo /usr/bin/suricata -c /etc/suricata/suricata.yaml -i ens160 --init-errors-fatal