Google Chrome

Google попередив про зміну підходу до обробки змішаного вмісту на сторінках, відкритих через HTTPS. Раніше якщо на відкритих сторінках були компоненти з HTTPS, завантаженими без шифрування (за допомогою протоколу http: //) було відображено спеціальне підказку.

Тепер для наступних версій браузера було вирішено заблокувати завантаження цих ресурсів за замовчуванням. Отже, буде забезпечено, що сторінки, відкриті через "https: //", містять лише ресурси, завантажені через захищений канал зв'язку.

Помічено, що в даний час користувачі Chrome відкривають понад 90% веб-сайтів за допомогою HTTPS. Наявність вставок, завантажених без шифрування, створює загрозу порушення безпеки через модифікацію небезпечного вмісту за наявності контролю над каналом зв'язку (наприклад, при підключенні через відкритий Wi-Fi).

Показник змішаного вмісту визнаний неефективним та оманливим, оскільки він не пропонує однозначної оцінки безпеки сторінки

В даний час, найнебезпечніші типи змішаного вмісту, такі як сценарії та вставки, вже заблоковані за замовчуванням, але зображення, звукові файли та відео все ще можна завантажувати через “http: //”.

Замінивши зображення, зловмисник може замінити дії відстеження файлів cookie, спробувати використати вразливі місця в процесорах зображень або скоїти підробку, замінивши інформацію, представлену на зображенні.

Введення блокади поділяється на кілька етапів. На Chrome 79 (яка запланована на 10 грудня), З’явиться нове налаштування, яке вимкне блокування певних сайтів.

Вказані налаштування застосовуватимуться до змішаного вмісту, який уже заблоковано, наприклад, сценаріїв та фреймів, і активуватимуться через меню, яке з’являється при натисканні символу блокування, замінюючи запропонований раніше прапорець для вимкнення блокування.

Поки для Chrome 80 (очікується 4 лютого) для аудіо- та відеофайлів буде використана схема блокування, який передбачає автоматичну заміну з http: // на https: //, що продовжуватиме працювати, якщо проблемний ресурс також доступний через HTTPS.

Зображення продовжуватимуть завантажуватися без змін, але у випадку завантаження через http: // на https: // сторінках для цілої сторінки буде ініційовано індикатор небезпечного з'єднання. Для автоматичної заміни на https або блокування зображень розробники веб-сайтів зможуть використовувати властивості updated-insecure-request-CSP та block-all-mixed-content.

Запуск Chrome 81, запланований на 17 березня, використовуватиме автовиправлення з http: // на https: // для змішаних завантажень зображень.

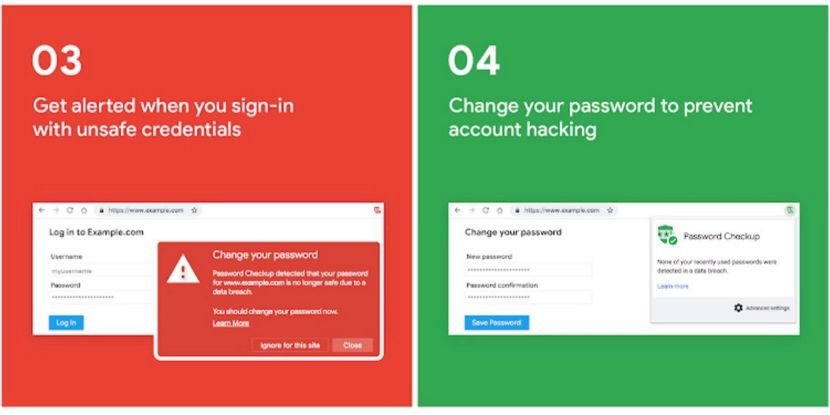

Крім того, Google оголосила інтеграція в одну з наступних версій браузера Chome, нового компонента Перевірка пароля, раніше розроблений як зовнішній плагін.

Інтеграція призведе до появи в повний робочий день менеджера паролів Інструменти Chrome для аналізу надійності використовуваних паролів користувачем. При спробі зайти на будь-який сайт, ім’я користувача та пароль буде перевірено на базі даних скомпрометованих облікових записів із попередженням на випадок проблем.

Перевірка проводиться в базі даних, яка охоплює понад 4 мільярди скомпрометованих облікових записів які представлені у витоках баз даних користувачів. Попередження також відображатиметься при спробі використовувати тривіальні паролі, такі як "abc123" (статистика Google 23% американців використовує ці паролі), або коли вони використовують той самий пароль на кількох сайтах.

Для збереження конфіденційності при доступі до зовнішнього API із з'єднання з логіна та пароля передаються лише перші два байти хешу (для хешу використовується алгоритм Argon2). Повний хеш зашифрований створеним користувачем ключем.

Оригінальні хеші в базі даних Google також додатково шифруються, і лише перші два байти хешу залишаються для індексації.

Для захисту від визначення вмісту бази даних скомпрометованих облікових записів шляхом перерахування за допомогою випадкових префіксів, повернені дані шифруються щодо сформованого ключа на основі підтвердженого посилання на логін та пароль.

Фуенте: https://security.googleblog.com