Брандмауер тепер став одним з основних інструментів безпеки для будь-якого комп’ютера, будь то будинок чи бізнес. Його конфігурація часто не проста І це може спричинити головний біль для менш досвідчених користувачів. Для допомоги у цій роботі є такі інструменти, як UWF (нескладний брандмауер), який намагається спростити управління правилами брандмауера команди.

UWF - це інтерфейс iptables, який особливо добре підходить для серверів і є, насправді, інструмент налаштування за замовчуванням в Ubuntu Linux. Її розробка проводилася з ідеєю створення простого та зручного у використанні додатка, і це вже було. Створення правил для адрес IPv4 та IPv6 ніколи не було простішим. У підручнику, який ми покажемо вам нижче, ми навчимо вас використовувати основні інструкції UWF для налаштування типових правил, які можуть вам знадобитися у вашому брандмауері.

Основні завдання, які ми можемо виконувати в брандмауері системи, дуже різноманітні і включають від блокування певної IP-адреси або порту до дозволу трафіку лише з певної підмережі. Тепер ми розглянемо найрелевантніші, використовуючи необхідні команди для виклику UWF, так, завжди із системного терміналу:

Заблокуйте певну IP-адресу за допомогою UWF

Основний синтаксис, який ми повинні ввести, такий:

sudo ufw deny from {dirección-ip} to any

Щоб заблокувати або запобігти проходженню всіх пакетів певної IP-адреси, ми введемо:

sudo ufw deny from {dirección-ip} to any

Показати стан брандмауера та його правила

Ми можемо перевірити нові правила, які ми щойно ввели, з наступним реченням:

$ sudo ufw status numbered

Або з наступною командою:

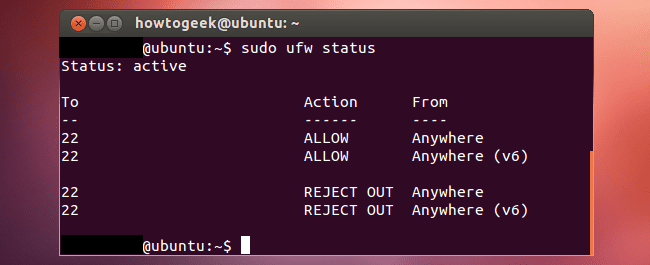

$ sudo ufw status

Конкретне блокування певної IP-адреси або порту

У цьому випадку синтаксис буде таким:

ufw deny from {dirección-ip} to any port {número-puerto}

Знову ж таки, якщо ми хочемо перевірити правила, ми зробимо це за допомогою наступної команди:

$ sudo ufw status numbered

Прикладом результату, який може надати ця команда, є наступний:

Статус: активний До дії з - ------ ---- [1] 192.168.1.10 80 / tcp ДОЗВОЛИТИ де завгодно [2] 192.168.1.10 22 / tcp ДОЗВОЛИТИ де завгодно [3] Будь-де ВІДМОВИТИ 192.168.1.20 [4] 80 ЗАХВОРЕННЯ В 202.54.1.5

Заблокуйте певну IP-адресу, порт та тип протоколу

Для того, щоб заблокувати певну IP-адресу, порт та / або тип протоколу на своєму комп'ютері, потрібно ввести таку команду:

sudo ufw deny proto {tcp|udp} from {dirección-ip} to any port {número-puerto}

Наприклад, якщо ми отримували атаку від хакер З IP-адреси 202.54.1.1, через порт 22 і згідно протоколу TCP, слід ввести таке речення:

$ sudo ufw deny proto tcp from 202.54.1.1 to any port 22 $ sudo ufw status numbered

Блокування підмережі

У цьому конкретному випадку синтаксис дуже схожий на попередні випадки, зверніть увагу:

$ sudo ufw deny proto tcp from sub/net to any port 22 $ sudo ufw deny proto tcp from 202.54.1.0/24 to any port 22

Розблокуйте IP-адресу або видаліть правило

Якщо ви більше не хочете блокувати IP-адресу у вашій системі або просто заплуталися при введенні правила, спробуйте виконати таку команду:

$ sudo ufw status numbered $ sudo ufw delete NUM

Наприклад, якщо ми хочемо виключити правило номер 4, ми повинні ввести команду наступним чином:

$ sudo ufw delete 4

В результаті введеної команди ми отримаємо на екрані повідомлення, подібне до наведеного нижче, яке ми вам покажемо:

Видалення:

заборонити від 202.54.1.5 до будь-якого порту 80

Продовжити операцію (y | n)? y

Правило видалено

Як змусити UWF не блокувати IP-адресу

Правила, які застосовуються UWF (або iptables, залежно від вашого погляду) завжди виконують ваше замовлення і виконуються, як тільки відбувається збіг. Так, наприклад, якщо правило дозволяє комп’ютеру з певною IP-адресою підключатись до нашого комп’ютера через порт 22 і використовуючи протокол TCP (скажімо, sudo ufw дозволити 22), а пізніше є нове правило, яке спеціально блокує певну IP-адресу до того самого порту 22 (наприклад, з ufw забороняє proto tcp з 192.168.1.2 на будь-який порт 22), правило, яке застосовується спочатку - це правило, яке дозволяє отримати доступ до порту 22, а пізніше - те, яке блокує цей порт до вказаного IP, немає. Саме через це порядок правил є вирішальним фактором при налаштуванні брандмауера машини.

Якщо ми хочемо запобігти появі цієї проблеми, ми можемо редагувати файл, що знаходиться в /etc/ufw/before.rules і, до нього, додайте такий розділ, як "Заблокувати IP-адресу", відразу після рядка, що вказує на закінчення того самого "# End необхідних рядків".

Тут закінчується керівництво, яке ми підготували для вас. Як бачите, відтепер і за допомогою UWF адміністрація брандмауер Це більше не буде виключно для системних адміністраторів або досвідчених користувачів.

експорт UWF = UFW

?