負責的傢伙 網絡瀏覽器開發 Chrome瀏覽器一直在努力維護“健康”環境 在瀏覽器附件商店中,並且由於集成了Google的新Manifest V3, 實施了各種安全更改 尤其是由許多插件用來阻止廣告的API的阻止所引起的爭議。

所有這些工作已匯總為不同的結果, 其中 披露了對一些惡意附件的阻止 在Chrome商店中找到的。

在第一階段,獨立調查員 Jamila Kaya和Duo Security公司確定了各種Chomre擴展程序,這些擴展程序最初以“合法”方式運行, 但是在對這些代碼進行更深入的分析時,發現了在後台運行的操作, 其中許多人提取了用戶數據。

Cisco Duo Security於去年免費發布了我們的自動Chrome擴展安全評估工具CRXcavator,以降低Chrome擴展向組織展示的風險,並允許其他人開展研究以創建生態系統。

向Google報告問題後, 在目錄中找到超過430個加載項,未報告其安裝數量。

值得注意的是,儘管設施數量驚人, 有問題的插件都沒有用戶評論,從而引發有關如何安裝插件以及惡意活動如何不被注意的問題。

現在,所有有問題的插件都將從Chrome網上應用店中刪除。 研究人員稱,與被阻止的插件相關的惡意活動自2019年2017月以來一直在進行,但用於執行惡意操作的單個域在XNUMX年被記錄下來。

賈米拉·卡亞(Jamila Kaya)使用CRXcavator發現了大規模的模仿山寨Chrome擴展活動,這些活動感染了用戶並通過惡意手段提取了數據,同時試圖逃避Google Chrome欺詐檢測。 Duo,Jamila和Google共同努力,確保立即找到並刪除了這些擴展名以及其他類似的擴展名。

大多數 惡意附件被介紹為推廣產品的工具 並參與廣告服務(用戶看到廣告並獲得扣除)。 另外,在顯示請求的站點之前打開以字符串顯示的頁面時,使用了重定向到廣告站點的技術。

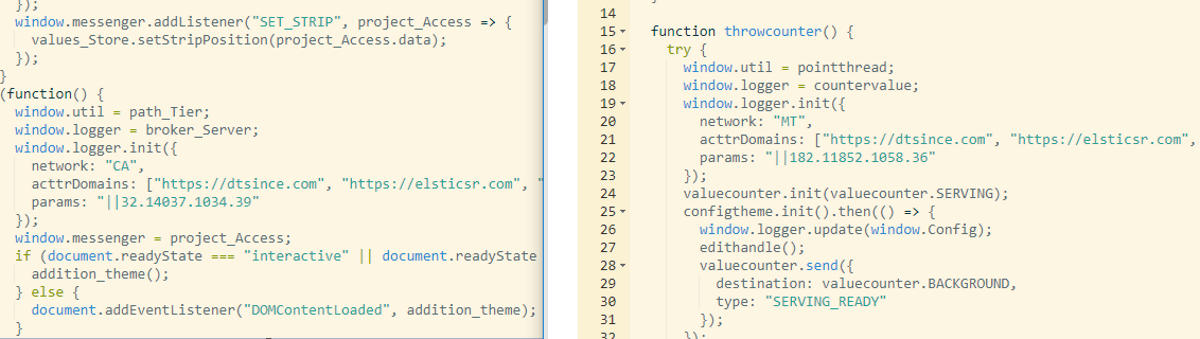

所有插件都使用相同的技術來隱藏惡意活動 並繞過Chrome網上應用店中的插件驗證機制。

除了每個插件唯一的函數名稱外,所有插件的代碼在源代碼級別上幾乎相同。 惡意邏輯是從集中管理服務器發送的。

最初, 連接到與插件名稱相同的域的插件 (例如Mapstrek.com),然後 它已重定向到提供腳本執行其他操作的管理服務器之一。

在所採取的行動中 通過插件 查找下載機密用戶數據 到外部服務器, 轉發到惡意網站並批准惡意應用程序的安裝 (例如,顯示有關計算機感染的消息,並以防病毒或瀏覽器更新為幌子提供惡意軟件)。

重定向域包括各種釣魚域和網站,以利用過時的瀏覽器 包含未經糾正的漏洞(例如,在嘗試利用漏洞來安裝可攔截密碼並分析通過剪貼板的機密數據傳輸的惡意程序之後)。

如果您想進一步了解該說明,可以查閱原始出版物。 在下面的鏈接中。