幾個小時前,我們發表了一篇文章,討論所謂的 鎖定,一個新的安全模塊將隨Linux 5.4一起提供。 在該模塊中,我們將幫助避免執行任意代碼。 自那以來,最能說明其重要性的例子已經到來 Canonical已修復多個漏洞 並且其中一些可用於執行任意代碼,這在Linux 5.4發行後將變得更加困難。

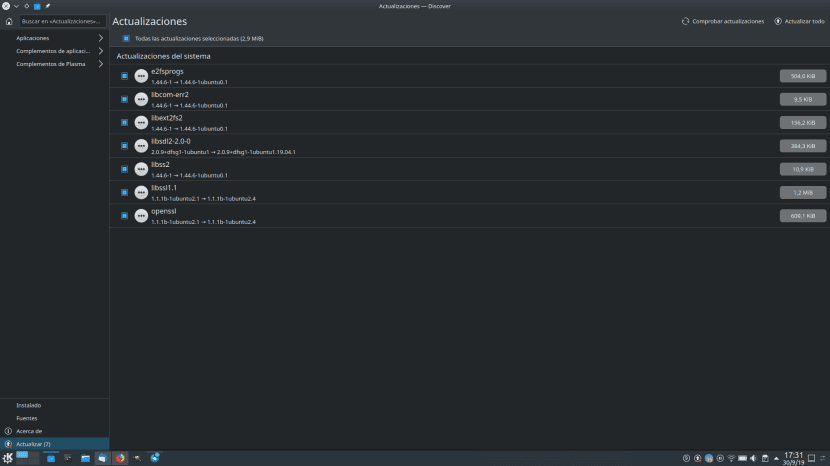

總體而言,它們已得到糾正 6個漏洞 收集了三份報告: USN-4142-1 這會影響Ubuntu 19.04,Ubuntu 18.04和Ubuntu 16.04, USN-4142-2 與以前的版本相同,但側重於Ubuntu 14.04和Ubuntu 12.04(均在ESM版本中)和USN-4143-1,這影響了仍受官方支持的三個版本。 所有漏洞都被標記為中等緊急度。

六個漏洞可以解釋為什麼我們關注鎖定

已糾正的漏洞如下:

- CVE-2019,5094: E2fsprogs 1.45.3配額文件功能中存在一個可利用的代碼執行漏洞。 特製的ext4分區可能導致對堆的超限寫入,從而導致代碼執行。 攻擊者 您可以破壞分區以激活此漏洞。

- CVE-2017,2888: 創建新的整數時存在一個可利用的整數溢出漏洞 SDL 2.0.5中的RGB表面。 特製文件可能會導致整數 溢出導致分配的內存太少,這可能導致 緩衝區溢出和潛在的代碼執行。 攻擊者可以提供 專為觸發此漏洞而設計的圖像文件。

- CVE-2019,7635, CVE-2019,7636, CVE-2019,7637 y CVE-2019,7638: 最高1.2.15的SDL(簡單DirectMedia層)和最高2的2.0.9.x具有 l視頻/ SDL_blit_1.c,視頻/ SDL_pixels.c,視頻中的SDL_GetRGB,視頻/ SDL_surface.c中的SDL_FillRect和視頻/ SDL_pixels.c中的Map4toN的基於Blit1to1的過度緩衝。

上面的第一個也會影響Ubuntu 19.10 Eoan Ermine,因此即將於17月XNUMX日發布的版本的補丁程序將很快發布。 安裝更新後,必須重新啟動計算機才能使更改生效。 儘管它們不是嚴重的失敗, 鎖定,我們將等你。