不久前,Canonical推出了 一些補丁 糾正一個 WPA漏洞 儘管確實很難利用,但它可能導致惡意用戶竊取我們的密碼。 運行Mark Shuttleworth的公司在其報告中表示,“遠程攻擊者”可以利用此漏洞,但是考慮到WPA與WiFi連接有關,一切似乎都表明這樣做,我們應該連接到同一網絡,最常見的是公共場所,例如某些咖啡館或商店中的公共場所。

最初,失敗 僅影響Ubuntu 19.04 Disco Dingo和Ubuntu 18.04 LTS Bionic Beaver,之所以說“開始”,是因為我不排除他們為Canonical開發的其他版本的操作系統(例如Ubuntu 16.04 Xenial Xerus)發布新的報告。 實際上,Canonical提到需要更新兩個軟件包,但是在撰寫本文時,我只出現了一個。

WPA漏洞可以“遠程”利用

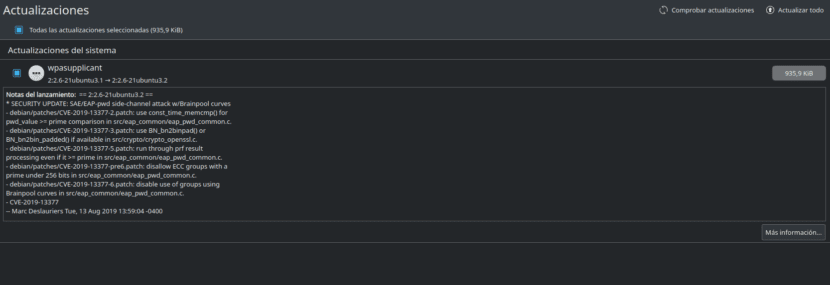

有(或將要)更新的軟件包是 hostapd-2:2.6-21ubuntu3.2 y wpasupplicant-2:2.6-21ubuntu3.2 適用於Ubuntu 19.04 Disco Dingo和 hostapd-2:2.6-15ubuntu2.4 y wpasupplicant-2:2.6-15ubuntu2.4 適用於Ubuntu 18.04 LTS Bionic Beaver。 如上所述,我們可以確認Disco Dingo的第二個補丁現已可用,但是 第一個尚不可用.

不到24小時前,Canonical發布了其他補丁程序進行修復 一個PHP漏洞,但沒有什麼可擔心的。 一直存在而且將永遠存在安全漏洞,最重要的是它們的嚴重性以及修復所需的時間。 Ubuntu用戶 我們同時擁有Linux社區和Canonical,因此安全漏洞會在幾天甚至幾天內得到糾正。 無論如何,最好盡快應用安全補丁程序,然後重新啟動以使更改生效。