P

En el siguiente artículo vamos a echar un vistazo a Firejail. Puede ocurrir que en algunas ocasiones te interese, por uno u otro motivo, probar aplicaciones más o menos estables. En tales casos, es normal preocuparse por la seguridad de tu sistema. Algo que en Gnu/Linux se puede hacer, es usar estas aplicaciones en un sandbox.

Para que quede claro, hay que decir que ‘sandboxing‘ es la capacidad de ejecutar aplicaciones en un entorno limitado. De esta manera, se proporciona a la aplicación una cantidad justa de recursos necesarios para ejecutarse. Gracias a la aplicación llamada Firejail, vamos a poder ejecutar de forma segura aplicaciones que no confiables en Gnu/Linux. Firejail es una herramienta pensada para los usuarios preocupados por la seguridad, que buscan proteger su sistema.

Firejail es un programa SUID que reduce el riesgo de violaciones de seguridad al restringir el entorno de ejecución de aplicaciones no confiables que usan espacios de nombres y seccomp-bpf. Permite que un proceso y todos sus descendientes tengan su propia vista privada de los recursos del kernel compartidos globalmente, como la pila de red, la tabla de procesos, la tabla de montaje, etc.

Este programa ha sido escrito en C y prácticamente no necesita dependencias. El software se ejecuta en cualquier equipo Gnu/Linux con una versión de kernel 3.x o más reciente. La sandbox es ligera, la sobrecarga es baja. No hay archivos de configuración complicados para editar, ni conexiones de socket abiertas, ni demonios ejecutándose en segundo plano. Todas las funciones de seguridad se implementan directamente en el kernel. El programa se lanza bajo licencia GPL v2.

Firejail puede realizar cualquier tipo de proceso: servidores, aplicaciones gráficas e incluso sesiones de inicio de sesión de usuarios. El software incluye perfiles de seguridad para una gran cantidad de programas de Gnu/Linux: Mozilla Firefox, Chromium, VLC, Transmisión, etc.

Características generales de Firejail

- Linux namespaces.

- Contenedor del sistema de archivos.

- Filtros de seguridad.

- Compatibilidad con redes.

- Perfiles de seguridad.

- Asignación de recursos.

- Interfaz gráfica de usuario.

Se puede encontrar información detallada sobre las características de Firejail en la página oficial del proyecto.

Instalar Firejail en Ubuntu

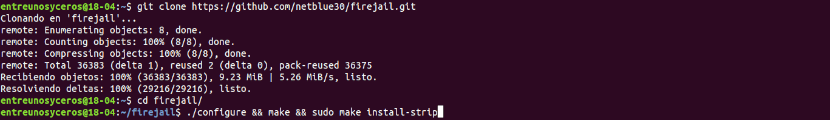

La instalación se puede realizar descargando el paquete más reciente de la página Github del proyecto usando el comando git en la terminal (Ctrl+Alt+T):

git clone https://github.com/netblue30/firejail.git cd firejail ./configure && make && sudo make install-strip

En caso de que no tengas git instalado en tu sistema, puedes instalarlo con el comando:

sudo apt install git

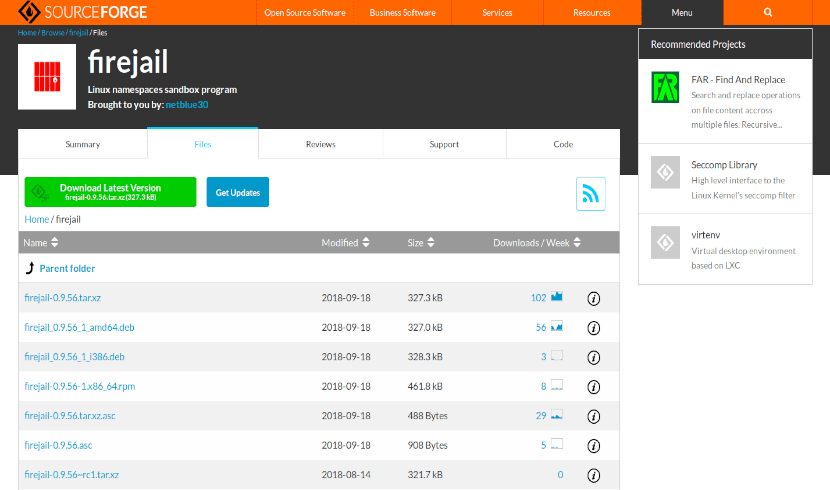

También vamos a poder instalar Firejail descargando el paquete .deb y utilizando el administrador de paquetes. Este archivo se puede descargar desde la página de SourceForge del proyecto.

Una vez que hayas descargado el archivo, se puede instalar el programa escribiendo en una terminal (Ctrl+Alt+T):

sudo dpkg -i firejail_*.deb

Cómo ejecutar aplicaciones con Firejail en Gnu/Linux

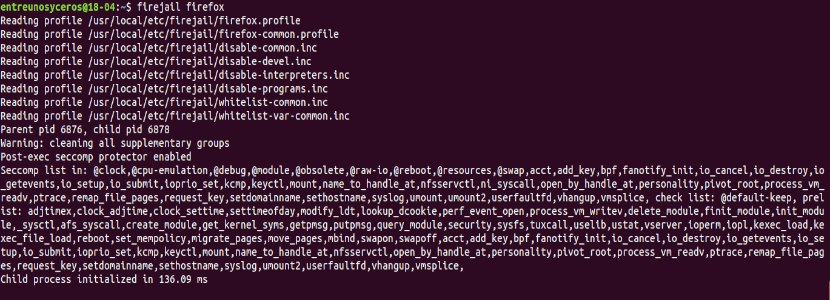

Terminada la instalación, ahora ya está todo listo para ejecutar las aplicaciones con Firejail. Esto se logra abriendo una terminal (Ctrl+Alt+T) y escribiendo firejail antes del comando que queremos ejecutar.

firejail firefox #Inicia el navegador web Firefox

Crear perfil de seguridad

Firejail incluye muchos perfiles de seguridad para diferentes aplicaciones. Si has creado el proyecto a partir de la fuente, puede encontrar los perfiles en:

ruta-a-firejail/etc/

Si has utilizado el paquete deb, puedes encontrar los perfiles de seguridad en:

/etc/firejail/

Los usuarios, deben colocar los perfiles a utilizar en el siguiente directorio:

~/.config/firejail

Si lo que quieres es restringir el acceso de la aplicación a cierto directorio, puedes usar una regla de lista negra para lograr exactamente eso. Por ejemplo, se puede agregar lo siguiente a tu perfil de seguridad para restringir el acceso a la capeta Documentos:

blacklist ${HOME}/Documentos

Otra forma de lograr el mismo resultado es escribir la ruta completa a la carpeta que queremos restringir:

blacklist /home/user/Documentos

Se pueden configurar los perfiles de seguridad de muchas maneras diferentes. Se puede deshabilitar el acceso, permitir el acceso de solo lectura, etc. Si estás interesado en crear perfiles personalizados, puedes consultar las siguientes instrucciones de FireJail.