Google Chrome

Η Google προειδοποίησε για μια αλλαγή στην αντιμετώπιση του μικτού περιεχομένου σε σελίδες που ανοίχτηκαν μέσω HTTPS. Προηγουμένως, εάν υπήρχαν στοιχεία σε ανοιχτές σελίδες με HTTPS φορτωμένο χωρίς κρυπτογράφηση (χρησιμοποιώντας το πρωτόκολλο http: //), εμφανίστηκε μια ειδική προτροπή.

Τώρα, για τις επόμενες εκδόσεις του προγράμματος περιήγησης, αποφασίστηκε να αποκλειστεί η φόρτωση αυτών των πόρων Προκαθορισμένο. Επομένως, θα διασφαλιστεί ότι οι σελίδες που ανοίγονται μέσω του "https: //" περιέχουν μόνο πόρους που φορτώνονται μέσω ενός ασφαλούς καναλιού επικοινωνίας.

Παρατηρείται ότι επί του παρόντος οι χρήστες του Chrome ανοίγουν περισσότερο από το 90% των ιστότοπων χρησιμοποιώντας HTTPS. Η παρουσία ενθέτων που λαμβάνονται χωρίς κρυπτογράφηση δημιουργεί απειλή παραβίασης της ασφάλειας μέσω της τροποποίησης μη ασφαλούς περιεχομένου παρουσία ελέγχου επί του καναλιού επικοινωνίας (για παράδειγμα, κατά τη σύνδεση μέσω ανοικτού Wi-Fi).

Ο δείκτης μικτού περιεχομένου αναγνωρίζεται ως αναποτελεσματικός και παραπλανητικός, καθώς δεν παρέχει σαφή αξιολόγηση της ασφάλειας της σελίδας.

Επί του παρόντος, οι πιο επικίνδυνοι τύποι μικτού περιεχομένου, όπως σενάρια και iframe, έχουν ήδη αποκλειστεί από προεπιλογή, αλλά μπορείτε να κατεβάσετε εικόνες, αρχεία ήχου και βίντεο μέσω του "http: //".

Αντικαθιστώντας εικόνες, ο εισβολέας μπορεί να αντικαταστήσει τις ενέργειες παρακολούθησης cookie, να προσπαθήσει να εκμεταλλευτεί τις ευπάθειες στους επεξεργαστές εικόνας ή να κάνει πλαστογραφία, αντικαθιστώντας τις πληροφορίες που παρουσιάζονται στην εικόνα.

Η εισαγωγή του αποκλεισμού χωρίζεται σε διάφορα στάδια. Στο Chrome 79 (που έχει προγραμματιστεί για τις 10 Δεκεμβρίου), Θα εμφανιστεί μια νέα ρύθμιση που θα απενεργοποιήσει τον αποκλεισμό συγκεκριμένων ιστότοπων.

Οι καθορισμένες ρυθμίσεις θα εφαρμοστούν σε μικτό περιεχόμενο που έχει ήδη αποκλειστεί, όπως σενάρια και iframes και θα ενεργοποιηθούν μέσω του μενού που εμφανίζεται όταν κάνετε κλικ στο σύμβολο κλειδώματος, αντικαθιστώντας την προηγουμένως προτεινόμενη ένδειξη για να απενεργοποιήσετε το κλείδωμα.

Ενώ για το Chrome 80 (αναμένεται στις 4 Φεβρουαρίου) ένα σχήμα κλειδώματος θα χρησιμοποιηθεί για αρχεία ήχου και βίντεο, η οποία περιλαμβάνει αυτόματη αντικατάσταση από http: // σε https: // που θα συνεχίσει να λειτουργεί εάν ο προβληματικός πόρος είναι επίσης διαθέσιμος μέσω HTTPS.

Οι εικόνες θα συνεχίσουν να ανεβάζουν αμετάβλητες, αλλά σε περίπτωση λήψης μέσω http: // σε https: // σελίδων για ολόκληρη τη σελίδα, θα ξεκινήσει μια ένδειξη μη ασφαλούς σύνδεσης. Για αυτόματη αντικατάσταση με εικόνες https ή αποκλεισμού, οι προγραμματιστές ιστότοπων θα μπορούν να χρησιμοποιούν ιδιότητες CSP που έχουν ενημερωθεί-ανασφαλείς-αιτήσεις-και αποκλεισμού-όλα-περιεχόμενα.

Η έναρξη του Chrome 81, προγραμματισμένη για τις 17 Μαρτίου, θα χρησιμοποιήσει την Αυτόματη Διόρθωση από http: // έως https: // για μικτές λήψεις εικόνων.

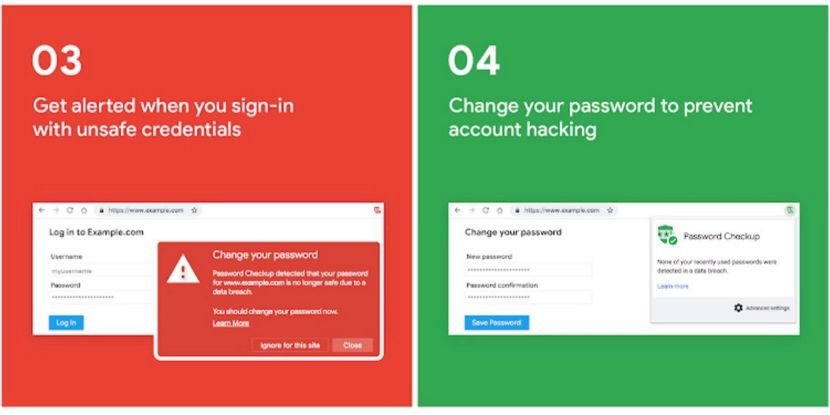

Επιπλέον, η Google ανακοίνωσε ενσωμάτωση σε μία από τις επόμενες εκδόσεις του προγράμματος περιήγησης Chome, ένα νέο συστατικό του Έλεγχος κωδικού πρόσβασης, προηγουμένως αναπτύχθηκε ως εξωτερικό πρόσθετο.

Η ενσωμάτωση θα οδηγήσει στην εμφάνιση του διαχειριστή κωδικών πρόσβασης πλήρους απασχόλησης Εργαλεία Chrome να αναλύσει την αξιοπιστία των κωδικών πρόσβασης που χρησιμοποιούνται από τον χρήστη. Όταν προσπαθείτε να εισέλθετε σε οποιονδήποτε ιστότοπο, το όνομα χρήστη και ο κωδικός πρόσβασης θα επαληθευτούν στη βάση δεδομένων των παραβιασμένων λογαριασμών με προειδοποίηση σε περίπτωση προβλημάτων.

Η επικύρωση πραγματοποιείται σε μια βάση δεδομένων που καλύπτει περισσότερους από 4 δισεκατομμύρια λογαριασμούς σε κίνδυνο που παρουσιάζονται σε διαρροές βάσεων δεδομένων χρηστών. Μια προειδοποίηση θα εμφανίζεται επίσης όταν προσπαθείτε να χρησιμοποιήσετε ασήμαντους κωδικούς πρόσβασης όπως το "abc123" (στατιστικά στοιχεία της Google το 23% των Αμερικανών χρησιμοποιούν αυτούς τους κωδικούς πρόσβασης) ή όταν χρησιμοποιούν τον ίδιο κωδικό πρόσβασης σε πολλούς ιστότοπους.

Για να διατηρηθεί το απόρρητο, κατά την πρόσβαση στο εξωτερικό API, μόνο τα δύο πρώτα bytes του κατακερματισμού μεταφέρονται από τη σύνδεση από τη σύνδεση και τον κωδικό πρόσβασης (ο αλγόριθμος Argon2 χρησιμοποιείται για το κατακερματισμό). Το πλήρες κατακερματισμό κρυπτογραφείται με κλειδί που δημιουργείται από τον χρήστη.

Οι αρχικοί κατακερματισμοί στη βάση δεδομένων Google είναι επίσης επιπλέον κρυπτογραφημένοι και μόνο τα πρώτα δύο byte του κατακερματισμού παραμένουν για ευρετηρίαση.

Για να αποφύγετε τον καθορισμό του περιεχομένου της παραβιασμένης βάσης δεδομένων λογαριασμών με απαρίθμηση με τυχαία προθέματα, τα δεδομένα που επιστρέφονται κρυπτογραφούνται σε σχέση με το δημιουργημένο κλειδί βάσει του επαληθευμένου συνδέσμου σύνδεσης και κωδικού πρόσβασης.

πηγή: https://security.googleblog.com