Πριν από λίγα λεπτά, το Canonical κυκλοφόρησε μερικά μπαλώματα για να διορθώσετε ένα Ευπάθεια WPA το οποίο, ενώ είναι αλήθεια ότι θα ήταν δύσκολο να αξιοποιηθεί, θα μπορούσε να προκαλέσει κακόβουλο χρήστη να κλέψει τους κωδικούς πρόσβασης. Στην έκθεσή της, η εταιρεία που διευθύνει τον Mark Shuttleworth λέει ότι η ευπάθεια θα μπορούσε να αξιοποιηθεί από έναν «απομακρυσμένο εισβολέα», αλλά δεδομένου ότι το WPA σχετίζεται με συνδέσεις WiFi, όλα φαίνεται να δείχνουν ότι για να το κάνουμε αυτό πρέπει να συνδεθούμε στο ίδιο δίκτυο , το πιο συνηθισμένο είναι ένα δημόσιο, όπως αυτά που διατίθενται σε ορισμένα καφέ ή καταστήματα.

Αρχικά, η αποτυχία επηρεάζει μόνο το Ubuntu 19.04 Disco Dingo και το Ubuntu 18.04 LTS Bionic Beaver, και λέω "στην αρχή" γιατί δεν αποκλείω ότι δημοσιεύουν μια νέα αναφορά για άλλες εκδόσεις του λειτουργικού συστήματος που αναπτύχθηκε από την Canonical, όπως το Ubuntu 16.04 Xenial Xerus. Στην πραγματικότητα, η Canonical αναφέρει ότι δύο πακέτα πρέπει να ενημερωθούν, αλλά κατά τη στιγμή της σύνταξης, μόνο ένα μου εμφανίστηκε.

Η ευπάθεια του WPA θα μπορούσε να αξιοποιηθεί "από απόσταση"

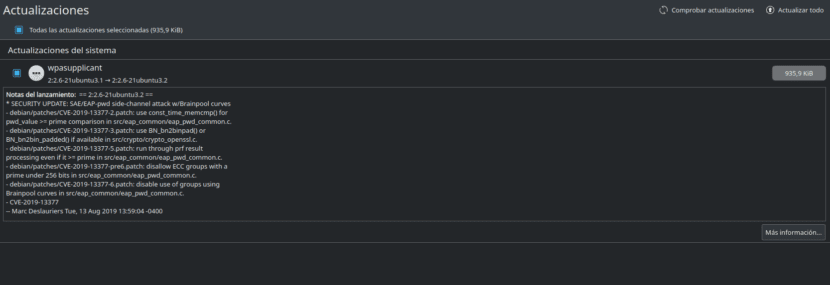

Τα πακέτα που υπάρχουν (ή θα είναι) για ενημέρωση είναι τα hostapd - 2: 2.6-21ubuntu3.2 y wpasupplicant - 2: 2.6-21ubuntu3.2 για το Ubuntu 19.04 Disco Dingo και hostapd - 2: 2.6-15ubuntu2.4 y wpasupplicant - 2: 2.6-15ubuntu2.4 για το Ubuntu 18.04 LTS Bionic Beaver. Όπως ανέφερα παραπάνω, μπορούμε να επιβεβαιώσουμε ότι το δεύτερο έμπλαστρο για το Disco Dingo είναι τώρα διαθέσιμο, αλλά το πρώτο δεν είναι ακόμη διαθέσιμο.

Πριν από λιγότερο από 24 ώρες, η Canonical κυκλοφόρησε άλλα μπαλώματα για διόρθωση μια ευπάθεια PHP, αλλά δεν υπάρχει τίποτα να ανησυχείτε. Υπήρχαν πάντοτε και πάντα θα υπήρχαν ελαττώματα ασφαλείας και το πιο σημαντικό είναι η σοβαρότητά τους και πόσο καιρό χρειάζεται για να τα διορθώσουμε. Χρήστες του Ubuntu έχουμε πίσω μας την κοινότητα Linux και την Canonical, επομένως τα ελαττώματα ασφαλείας διορθώνονται σε ημέρες, αν όχι ώρες. Σε κάθε περίπτωση, είναι καλύτερο να εφαρμόσετε ενημερώσεις ασφαλείας το συντομότερο δυνατό και να κάνετε επανεκκίνηση για να εφαρμοστούν οι αλλαγές.