少し前に、Canonicalがローンチしました いくつかのパッチ 修正するには WPAの脆弱性 これは悪用するのが難しいことは事実ですが、悪意のあるユーザーが私たちのパスワードを盗む可能性があります。 マークシャトルワースを運営している会社は、そのレポートで、脆弱性が「リモート攻撃者」によって悪用される可能性があると述べていますが、WPAがWiFi接続に関連していることを考えると、そうするためには同じネットワークに接続する必要があることをすべてが示しているようです、最も一般的なのは、いくつかのカフェやショップで入手できるような公共のものです。

最初は、失敗 Ubuntu 19.04 DiscoDingoとUbuntu18.04 LTS BionicBeaverにのみ影響します、そして私は「最初に」と言います。なぜなら、Ubuntu 16.04 Xenial Xerusなど、Canonicalによって開発されたオペレーティングシステムの他のバージョンの新しいレポートを公開することを除外しないからです。 実際、Canonicalは、XNUMXつのパッケージを更新する必要があると述べていますが、執筆時点では、XNUMXつしか表示されていません。

WPAの脆弱性は「リモート」で悪用される可能性があります

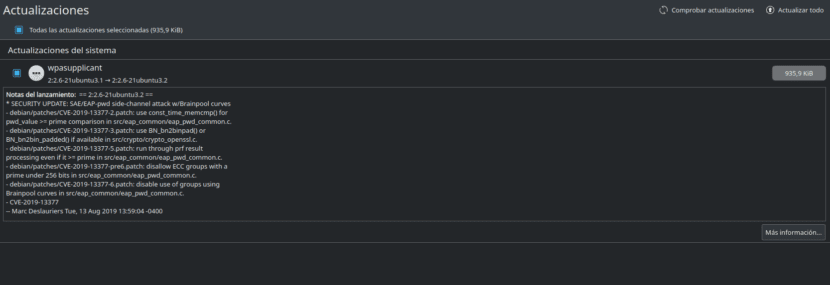

更新する(または更新する予定の)パッケージは、 hostapd-2:2.6-21ubuntu3.2 y wpasupplicant-2:2.6-21ubuntu3.2 Ubuntu 19.04 DiscoDingoおよび hostapd-2:2.6-15ubuntu2.4 y wpasupplicant-2:2.6-15ubuntu2.4 Ubuntu 18.04LTSバイオニックビーバー用。 前述したように、Disco DingoのXNUMX番目のパッチが利用可能になったことを確認できますが、 最初のものはまだ利用できません.

24時間以内に、Canonicalは修正する他のパッチをリリースしました PHPの脆弱性、しかし心配することは何もありません。 セキュリティ上の欠陥は常に存在し、今後も存在します。最も重要なことは、その重大度と修正にかかる時間です。 Ubuntuユーザー LinuxコミュニティとCanonicalの両方が背後にあります、したがって、セキュリティ上の欠陥は、数時間ではなくても数日で修正されます。 いずれの場合も、変更を有効にするには、できるだけ早くセキュリティパッチを適用し、再起動することをお勧めします。