Vor einigen Stunden haben wir einen Artikel veröffentlicht, der über das spricht, was als bekannt ist Situation, ein neues Sicherheitsmodul, das mit Linux 5.4 geliefert wird. Unter anderem muss dieses Modul dazu beitragen, die Ausführung von beliebigem Code zu vermeiden. Das Beispiel, das seine Bedeutung am besten erklärt, ist seitdem angekommen Canonical hat mehrere Sicherheitslücken behoben und einige von ihnen könnten verwendet werden, um beliebigen Code auszuführen, was nach der Veröffentlichung von Linux 5.4 schwieriger wird.

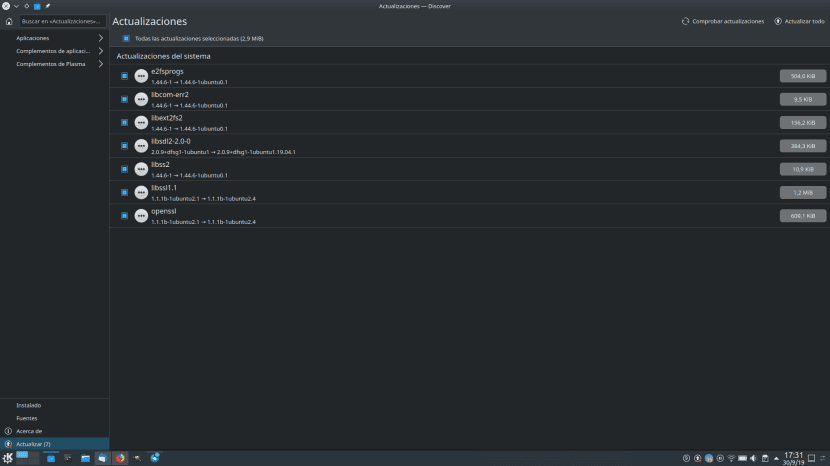

Insgesamt wurden sie korrigiert 6 Schwachstellen in drei Berichten gesammelt: die USN-4142-1 was Ubuntu 19.04, Ubuntu 18.04 und Ubuntu 16.04 betrifft, die USN-4142-2 Dies ist das gleiche wie das vorherige, konzentriert sich jedoch auf Ubuntu 14.04 und Ubuntu 12.04 (beide in ESM-Versionen) und USN-4143-1, was sich auf die drei Versionen auswirkt, die noch offizielle Unterstützung genießen. Alle Sicherheitslücken wurden als mittelschwer eingestuft.

Sechs Schwachstellen, die erklären, warum uns Lockdown am Herzen liegt

Folgende Sicherheitslücken wurden behoben:

- CVE-2019-5094: In der Funktionalität der E2fsprogs 1.45.3-Kontingentdatei liegt eine Sicherheitsanfälligkeit bezüglich ausnutzbarer Codeausführung vor. Eine speziell gestaltete ext4-Partition kann dazu führen, dass nicht mehr auf den Heap geschrieben wird, was zur Codeausführung führt. Ein Angreifer Sie können eine Partition beschädigen, um diese Sicherheitsanfälligkeit zu aktivieren.

- CVE-2017-2888: Beim Erstellen einer neuen Sicherheitsanfälligkeit besteht ein ausnutzbarer Integer-Überlauf RGB-Oberfläche in SDL 2.0.5. Eine speziell gestaltete Datei kann eine Ganzzahl verursachen Überlauf führt zu zu wenig zugewiesenem Speicher, was zu a führen kann Pufferüberlauf und mögliche Codeausführung. Ein Angreifer kann eine Bilddatei, die speziell entwickelt wurde, um diese Sicherheitsanfälligkeit auszulösen.

- CVE-2019-7635, CVE-2019-7636, CVE-2019-7637 y CVE-2019-7638: SDL (Simple DirectMedia Layer) bis 1.2.15 und 2.x bis 2.0.9 hat a lBlit1to4-basierte Überpufferung in Video / SDL_blit_1.c, SDL_GetRGB in Video / SDL_pixels.c, SDL_FillRect in Video / SDL_surface.c und Map1toN in Video / SDL_pixels.c.

Der erste der oben genannten Punkte betrifft auch Ubuntu 19.10 Eoan Ermine, sodass in Kürze die Patches für die Version veröffentlicht werden, die am 17. Oktober veröffentlicht wird. Nach der Installation der Updates müssen Sie Ihren Computer neu starten, damit die Änderungen wirksam werden. Und obwohl es sich nicht um schwerwiegende Fehler handelt, Situation, Wir werden auf dich warten.