Nach einem Jahr der Entwicklung hat die Öffnen Sie die Information Security Foundation (OISF) bekannt gemacht durch ein Blog-Beitrag, die Veröffentlichung der neuen Version von Suricata 6.0Dies ist ein System zur Erkennung und Verhinderung von Netzwerkeinbrüchen, mit dem verschiedene Arten von Verkehr überprüft werden können.

In dieser neuen Ausgabe Es werden einige sehr interessante Verbesserungen vorgestelltB. Unterstützung für HTTP / 2, Verbesserungen an verschiedenen Protokollen, Leistungsverbesserungen und andere Änderungen.

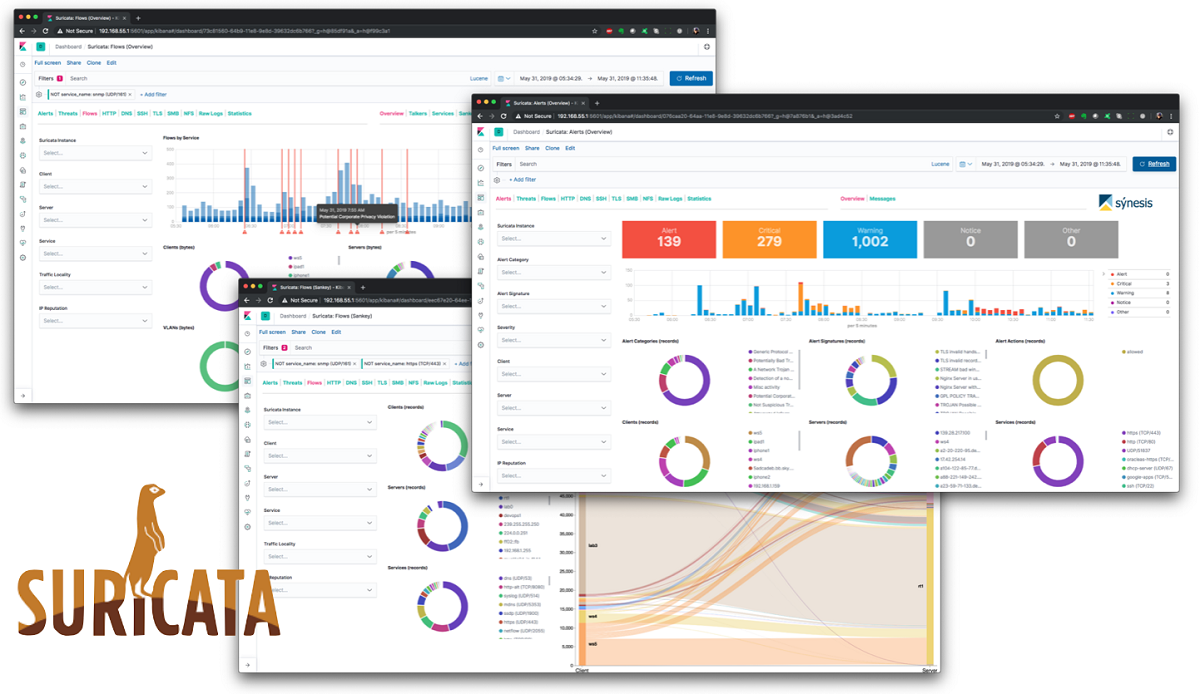

Für diejenigen, die nicht über Erdmännchen wissen, sollten Sie wissen, dass diese Software eEs basiert auf einer Reihe von Regeln extern entwickelt Netzwerkverkehr zu überwachen und Benachrichtigungen an den Systemadministrator senden, wenn verdächtige Ereignisse auftreten.

In Suricata-Konfigurationen dürfen die vom Snort-Projekt entwickelte Signaturdatenbank sowie die Regelsätze Emerging Threats und Emerging Threats Pro verwendet werden.

Der Quellcode des Projekts wird unter der GPLv2-Lizenz verteilt.

Hauptnachrichten von Suricata 6.0

In dieser neuen Version von Suricata 6.0 finden wir die erste Unterstützung für HTTP / 2 mit denen unzählige Verbesserungen eingeführt werden, wie unter anderem die Verwendung einer einzelnen Verbindung, die Komprimierung von Headern.

Außerdem Unterstützung für RFB- und MQTT-Protokolle war enthalten, einschließlich Protokolldefinitions- und Protokollierungsfunktionen.

auch Die Registrierungsleistung wurde erheblich verbessert über die EVE-Engine, die JSON-Ausgabe von Ereignissen bereitstellt. Die Beschleunigung wird durch die Verwendung des neuen JSON-Senkengenerators erreicht, der in der Sprache Rust geschrieben ist.

Die Skalierbarkeit des EVE-Registrierungssystems wurde erhöht und implementierte die Fähigkeit, eine Hotelprotokolldatei für jede Sendung zu verwalten.

Zusätzlich Suricata 6.0 führt eine neue Regeldefinitionssprache ein Dies unterstützt den Parameter from_end im Schlüsselwort byte_jump und den Parameter bitmask in byte_test. Darüber hinaus wurde das Schlüsselwort pcrexform implementiert, damit reguläre Ausdrücke (pcre) einen Teilstring erfassen können.

Die Möglichkeit, MAC-Adressen im EVE-Eintrag wiederzugeben und die Details des DNS-Eintrags zu verbessern.

Der andere Änderungen, die auffallen dieser neuen Version:

- URL-Code-Konvertierung hinzugefügt. Schlüsselwort byte_math hinzugefügt.

- Protokollierungsfunktion für das DCERPC-Protokoll Die Möglichkeit, Bedingungen für das Speichern von Informationen im Protokoll zu definieren.

- Verbesserte Leistung des Durchflussmotors.

- Unterstützung bei der Identifizierung von SSH-Implementierungen (HASSH).

- Implementierung des GENEVE-Tunneldecoders.

- Rostcode für ASN.1, DCERPC und SSH neu geschrieben. Rust unterstützt auch neue Protokolle.

- Bieten Sie die Möglichkeit, mit cbindgen Links in Rust und C zu generieren.

- Erste Plugin-Unterstützung hinzugefügt.

Schließlich wenn Sie mehr darüber wissen wollen, Sie können die Details überprüfen, indem Sie gehen auf den folgenden Link.

Wie installiere ich Suricata unter Ubuntu?

Um dieses Dienstprogramm zu installieren, können Sie dies tun, indem Sie unserem System das folgende Repository hinzufügen. Geben Sie dazu einfach die folgenden Befehle ein:

sudo add-apt-repository ppa:oisf/suricata-stable sudo apt-get update sudo apt-get install suricata

Im Falle von Ubuntu 16.04 oder Problemen mit AbhängigkeitenMit dem folgenden Befehl wird es gelöst:

sudo apt-get install libpcre3-dbg libpcre3-dev autoconf automake libtool libpcap-dev libnet1-dev libyaml-dev zlib1g-dev libcap-ng-dev libmagic-dev libjansson-dev libjansson4

Installation abgeschlossen, Es wird empfohlen, alle Offloead-Feature-Packs zu deaktivieren auf der Netzwerkkarte, die Suricata hört.

Sie können LRO / GRO auf der eth0-Netzwerkschnittstelle mit dem folgenden Befehl deaktivieren:

sudo ethtool -K eth0 gro off lro off

Erdmännchen unterstützt eine Reihe von Betriebsarten. Wir können die Liste aller Ausführungsmodi mit dem folgenden Befehl anzeigen:

sudo /usr/bin/suricata --list-runmodes

Der standardmäßig verwendete Ausführungsmodus ist autofp und steht für "automatischer Lastausgleich mit festem Durchfluss". In diesem Modus werden Pakete von jedem unterschiedlichen Stream einem einzelnen Erkennungsthread zugewiesen. Die Flows werden den Threads mit der geringsten Anzahl unverarbeiteter Pakete zugewiesen.

Jetzt können wir fortfahren Starten Sie Suricata im PCAP-Live-Modusmit dem folgenden Befehl:

sudo /usr/bin/suricata -c /etc/suricata/suricata.yaml -i ens160 --init-errors-fatal