La Die Zwei-Faktor-Authentifizierung (2FA) ist nicht einzigartig und kann in sozialen Medien verwendet werden oder auf einer anderen Website. Nun, diese Sicherheitsmaßnahme kann auch in einem Betriebssystem implementiert werden.

Darum Heute werden wir sehen, wie die Zwei-Faktor-Authentifizierung in SSH in Ubuntu implementiert wird und Derivate mit dem bekannten Google Authenticator, der die Sicherheit Ihres OpenSSH-Servers erheblich erhöht.

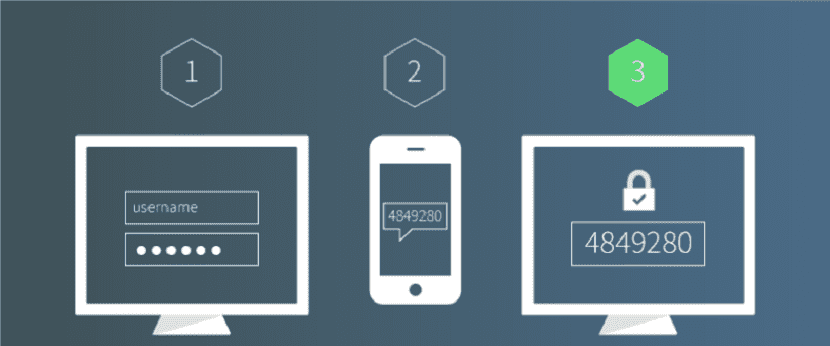

Normalerweise müssen Sie nur ein Kennwort eingeben oder den SSH-Schlüssel verwenden, um sich remote bei Ihrem System anzumelden.

Für die Zwei-Faktor-Authentifizierung (2FA) müssen zwei Informationen eingegeben werden, um sich anzumelden.

Daher müssen Sie auch ein zeitbasiertes Einmalkennwort eingeben, um sich bei Ihrem SSH-Server anzumelden.

Dieses Einmalkennwort wird mit dem TOTP-Algorithmus berechnet, der ein IETF-Standard ist.

Installation und Konfiguration von Google Authenticator in Ubuntu und Derivaten

Der erste Schritt, den wir ausführen werden, ist die Installation von Google Authenticator in unserem SystemAlso öffnen wir ein Terminal im System (dies kann mit der Tastenkombination "Strg + Alt + T" erfolgen) und geben darin den folgenden Befehl ein:

sudo apt install libpam-google-authenticator

Installation abgeschlossen Wir werden die neu installierte Anwendung mit dem folgenden Befehl ausführen:

google-authenticator

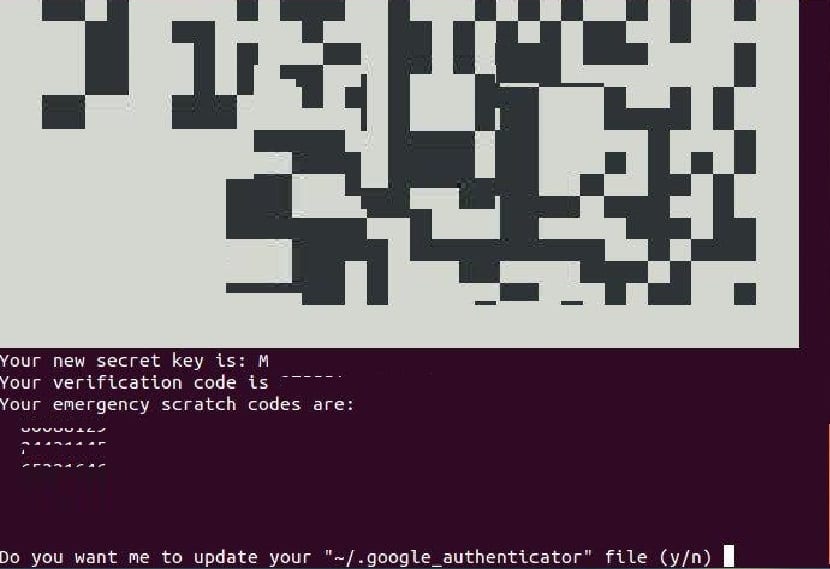

Wenn wir diesen Befehl ausführen, werden wir einen geheimen Schlüssel zuweisen. Dies fragt uns, ob wir die Token basierend auf der Zeit verwenden möchten, und wir werden mit Ja antworten.

Danach, Sie sehen einen QR-Code, den sie mit einer TOTP-App auf ihrem Telefon scannen können.

hier Wir empfehlen die Verwendung der Google Authenticator-Anwendung auf Ihrem Mobiltelefon.Sie können die Anwendung also über Google Play oder den Apple App Store auf Ihrem Mobiltelefon installieren.

Wenn Sie die Anwendung bereits auf Ihrem Telefon haben, müssen Sie den QR-Code damit scannen. Beachten Sie, dass Sie das Terminalfenster vergrößern müssen, um den gesamten QR-Code zu scannen.

Der QR-Code repräsentiert den geheimen Schlüssel, das nur seinem SSH-Server und seiner Google Authenticator-App bekannt ist.

Sobald der QR-Code gescannt wurde, können sie ein eindeutiges sechsstelliges Token auf ihrem Telefon sehen. Standardmäßig dauert dieses Token 30 Sekunden und muss eingegeben werden, um sich über SSH bei Ubuntu anzumelden.

Im Terminal sehen Sie auch den Geheimcode sowie den Bestätigungscode und den Notstartcode.

Wir empfehlen Ihnen, diese Informationen zur späteren Verwendung an einem sicheren Ort aufzubewahren. Von den anderen Fragen, die uns gestellt werden, werden wir einfach mit Ja antworten, indem wir den Buchstaben y eingeben.

SSH-Konfiguration zur Verwendung mit Google Authenticator

Ich zähle bereits auf das oben Gesagte, Jetzt nehmen wir die erforderliche Konfiguration vor, um die SSH-Verbindung in unserem System mit Google Authenticator verwenden zu können.

In Terminal vWir werden den folgenden Befehl eingeben

sudo nano /etc/ssh/sshd_config

In der Datei Wir werden nach den folgenden Zeilen suchen und diese wie folgt in "Ja" ändern:

UsePAM yes ChallengeResponseAuthentication yes

Nachdem die Änderungen vorgenommen wurden, speichern Sie die mit Strg + O vorgenommenen Änderungen und schließen Sie die Datei mit Strg + X.

Im selben Terminal werden wir SSH neu starten mit:

sudo systemctl restart ssh

Standardmäßig erfordert die Authentifizierung, dass sie das Benutzerkennwort eingeben, um sich anzumelden.

Für was Lassen Sie uns die PAM-Regeldatei für den SSH-Daemon bearbeiten.

sudo nano /etc/pam.d/sshd

Am Anfang dieser Datei sehen Sie die folgende Zeile, in der die Kennwortauthentifizierung aktiviert wird

ChallengeResponseAuthentication

Was wir auf ja setzen müssen.

Fügen Sie die folgenden zwei Zeilen hinzu, um auch die Einmalkennwortauthentifizierung zu aktivieren.

@include common-auth #One-time password authentication via Google Authenticator auth required pam_google_authenticator.so

Speichern und schließen Sie die Datei.

Von nun an werden sie jedes Mal, wenn sie sich über eine SSH-Verbindung bei Ihrem System anmelden, aufgefordert, das Benutzerkennwort und einen Bestätigungscode (das von Google Authenticator generierte Einmalkennwort) einzugeben.

Hallo, ziemlich einfaches Tutorial. Wenn ich jedoch alle Schritte ausgeführt habe, die ich nicht mehr mit ssh eingeben kann, wird ein falscher Kennwortfehler ausgegeben. Ich kann nicht einmal nach 2FA fragen.

Ich habe Ubuntu Server 20.04